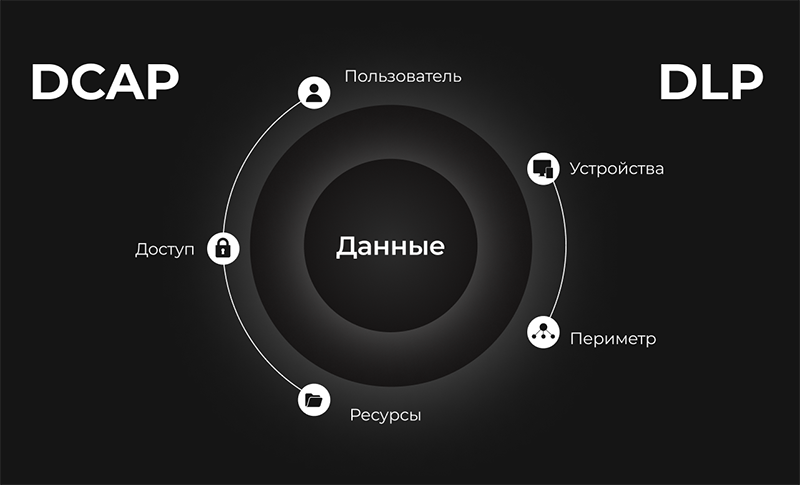

DCAP или DLP? Практика применения для защиты от угроз

Экспансивное развитие ИТ-инфраструктуры приводит к хаотическому размножению неструктурированных данных внутри сети и увеличению возможностей несанкционированного доступа к информации. О практике применения для защиты от киберугроз систем DCAP и DLP рассказывает генеральный директор компании Makves (входит в группу компаний «Гарда») Роман Подкопаев.

Несанкционированный доступ к ресурсам, содержащим персональные данные, коммерческую тайну и другую конфиденциальную информацию, приводит к возникновению утечек данных, остановке бизнес-процессов, финансовым и репутационным потерям. И с каждым годом масштаб (как количественный, так и качественный) этих потерь только растет.

В крупных компаниях для защиты данных от утечек принято использовать DLP-системы. В последнее время большую популярность также получили DCAP-системы, которые позволяют обеспечить защиту информационных активов внутри периметра организации.

Некоторые производители DLP-систем представляют DCAP как модуль, интегрированный в собственные продукты. Создатели независимых DCAP-решений, наоборот, отгораживаются от термина DLP и утверждают, что это продукты с совершенно разной функциональностью. Несмотря на то, что отличие двух видов систем очевидно, часто возникают вопросы, как они работают на практике, а главное – зачем нужен DCAP, если есть DLP?

Поскольку доступ злоумышленников к данным может быть реализован разными методами, рассмотрим, как работают эти решения в контексте различных векторов атак и определить, можно ли обеспечить защиту данных, используя только DLP или только DCAP.

Вектор №1. Техническая атака.

За последние пару лет большинство утечек данных в российских компаниях спровоцировано внешними кибератаками. При этом за такими атаками часто стоят любители с простыми и доступными инструментами. Особенно уязвимым местом являются службы каталогов, такие как Active Directory, которые помимо множества преимуществ для защиты инфраструктуры, также могут заметно упрощать злоумышленникам задачу по доступу к данным и позволять им оставаться незамеченными длительное время.

DCAP-системы хорошо справляются с задачей защиты учетных записей AD за счет аудита и мониторинга. При помощи регулярного аудита можно обнаружить пользователей без паролей или без установленного для них срока действия, отслеживать аномальное поведение пользователей. DCAP-системы позволяют контролировать сервисные аккаунты, которые используются для запуска служб или приложений, и часто имеют привилегированный доступ к компьютерам, приложениям и данным, что делает их особенно ценными для злоумышленников. Благодаря автоматизированному процессу аудита и мониторинга учетных записей DCAP-системы помогают сократить поверхность потенциальной атаки.

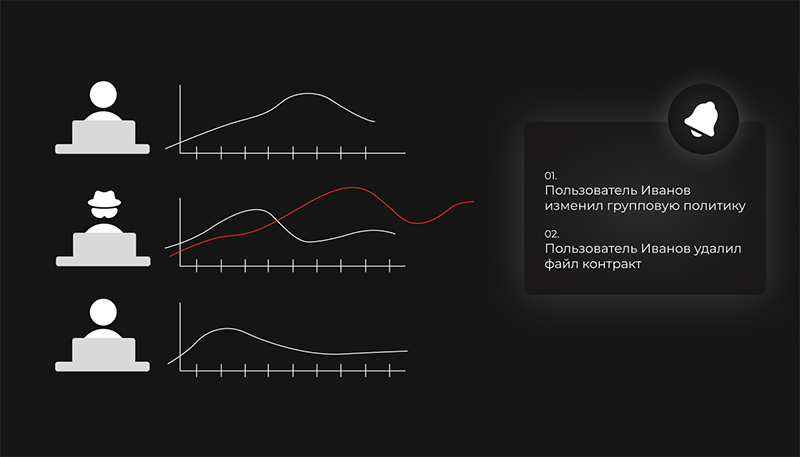

Пример уведомления об активности в DCAP-системах

Пример уведомления об активности в DCAP-системах

Мониторинг в DCAP-системе позволяет контролировать подключение пользователей к сети, например, выявить активность в нерабочее время или просмотр сотрудником папок, в которые он обычно не заходит. Также с помощью мониторинга можно определить действие вируса-шифровальщика.

“DCAP-системы помогают определить, насколько права учетных записей соответствуют должностным обязанностям пользователей, и реализовать в компании принцип наименьших привилегий. Он заключается в обеспечении каждого пользователя только тем типом и уровнем прав, который им необходим для выполнения работы. И в случае, если учетной записью пользователя завладеет злоумышленник, он будет иметь доступ только к ограниченному набору ресурсов и не сможет украсть ценные данные, доступные привилегированному пользователю”, – Роман Подкопаев, генеральный директор Makves.

В свою очередь, DLP-решения могут обнаруживать другую подозрительную активность пользователей, такую как частая отправка документов по почте, в мессенджеры, на принтер. Такая активность чаще свидетельствует о подготовке сотрудника к увольнению, позволяет обратить на него внимание и предотвратить потенциальную утечку информации.

Таким образом, DCAP помогает вовремя обнаружить и предотвратить угрозы, которые могли бы остаться незамеченными при применении только DLP-систем. И в контексте технического вектора атак эффективнее будет применение в первую очередь решений класса DCAP.

Вектор №2. Инсайдерская атака.

Следующий вектор атаки можно отнести к социальному типу. Несмотря на участившиеся внешние атаки, инсайдерские угрозы остаются актуальными по сей день. Несанкционированное использование информации доверенными пользователями также может привести к утечке информации и значительно увеличивает риск потенциального ущерба от внешних угроз.

Рассмотрим основные действия, которые могут быть допущены доверенными пользователями и как их помогут избежать DLP и DCAP.

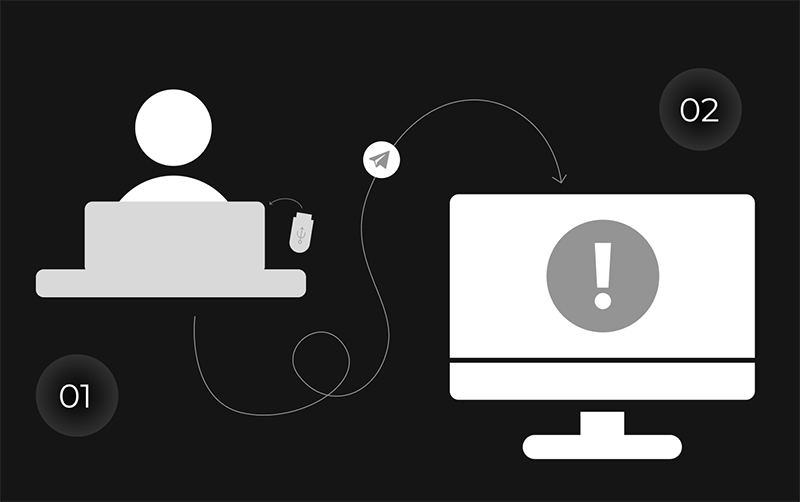

Представим ситуацию, в которой сотрудник готовится к увольнению и начинает собирать конфиденциальную информацию, к которой имеет доступ. Поведенческий анализ в DLP-системах покажет, что пользователь чаще обычного отправляет информацию на печать, в мессенджеры, в облако, на съемный носитель. Также DLP зафиксирует отправку конфиденциальной информации (даже если это будут фотографии документов) за пределы периметра за счет контроля информационных потоков. Без DLP в данном случае не обойтись, и может даже показаться, что одного этого решения будет достаточно.

Принцип работы DLP для защиты от инсайдерской атаки

Принцип работы DLP для защиты от инсайдерской атаки

Однако, большинство компаний, которые уже вероятно внедрили DLP, существуют на рынке достаточно давно. Сотрудники в таких компаниях приходят и уходят, при этом должен меняться и их уровень доступа к информационным ресурсам. Если сотрудник уволился, то его учетную запись нужно отключить, если сотрудник перешел в другой отдел – права доступа нужно изменить. Практика применения DCAP показывает нарушения в правах доступа в 100% случаев.

Дело в том, что осуществлять контроль прав штатными средствами в компании, где работает более 300 человек достаточно сложно. Становится все труднее заметить, что у сотрудника есть доступ к конфиденциальной информации, при этом он уже работает в другом подразделении и доступа к этой информации у него быть не должно. Так в компании появляется доверенный инсайдер, о котором даже не подозревает ИБ-отдел. И это значительно увеличивает риск утечки данных вследствие инсайдерской атаки.

Также не нужно забывать, что сотрудники работают с документами внутри информационного периметра компании как им удобно: создают копии на папках общего доступа, хранят дубликаты файлов, не пользуясь ими длительное время, обмениваются данными с другими сотрудниками с различными правами доступа – примеров может быть множество.

Информация, которая копилась годами на хранилищах с общим доступом, может содержать конфиденциальные документы. И это увеличивает количество доверенных инсайдеров и поверхность социального вектора атаки. В компании даже могут не подозревать, что важный документ может лежать в папке общего доступа и быть доступен каждому сотруднику в компании. Конфиденциальная информация рано или поздно может оказаться под угрозой – это лишь вопрос времени.

Принцип работы DCAP для защиты от инсайдерской атаки

Принцип работы DCAP для защиты от инсайдерской атаки

Работая с внешним информационным периметром, DLP-системы не смогут распознать доверенного инсайдера, а главное не помогут ответить на вопросы “что хранится в ИТ-инфраструктуре?”, “в каком объеме и кто имеет доступ к информации?”. Чтобы понять какие данные требуют защиты, необходимо классифицировать имеющуюся информацию и выявить места ее хранения. И DCAP-системы отлично с этой задачей справляются.

Классификация данных в DCAP-системах происходит по содержимому и внешним атрибутам. Система обнаруживает в открытом доступе любые файлы с конфиденциальной информацией, будь то сканы документов, удостоверяющих личность или платежные данные карт. Все события DCAP фиксирует в режиме реального времени: изменение прав, операции с файлами, сброс паролей, аномальная активность. А в случае инцидента DCAP-системы помогут выявить нарушителя и принять меры внутри интерфейса до того, как будет компании будет нанесен урон.

Заключение

Для современных компаний важно помнить, что данные — это основная цель злоумышленников. Для обеспечения их эффективной защиты необходим комплексный подход: внедрить принцип наименьших привилегий, применять лучшие практики управления данными, обучать сотрудников основам информационной безопасности и закупать наиболее продвинутые решения по автоматизации защиты данных.

Так что же нужно внедрять в первую очередь – DLP или DCAP и нужна ли DCAP-система, если уже есть DLP?

“Исходя из разнообразия векторов атак злоумышленников в наши дни нельзя ограничиваться защитой исключительно информационного периметра, начинать нужно с данных внутри компании. А значит совместное применение DLP и DCAP усиливает степень защищенности организации. DCAP и DLP системы решают схожие задачи по защите данных, но их работа направлена на разные объекты: DCAP работает прежде всего с неструктурированными данными и правами доступа к ним, а DLP – с отслеживанием деятельности сотрудников и утечками данных на уровне сетевых потоков. Поэтому лучше всего внедрять обе системы единовременно или друг за другом с разрывом не более года”, — Денис Скнарь, BDM Softline.

Подробнее о решении https://softline.ru/solutions/security/zaschita-dannyih/kontrol-dostupa-k-faylovyim-resursam.

Теги:

Подпишитесь на нашу рассылку последних новостей и событий

Подписаться