Критическая информационная инфраструктура: все, что нужно знать о КИИ

редактор блога Softline

За последние два года в российском законодательстве произошли значительные изменения, направленные на повышение уровня защиты критически важных информационных инфраструктур (КИИ). Эти изменения стали реакцией на растущую угрозу кибератак и необходимость укрепления национальной безопасности.

Законодательство РФ, нормативные акты и международные стандарты в сфере КИИ

Угрозы и риски для критической информационной инфраструктуры в 2024-2025 годах

- Тенденция: рост количества атак на КИИ

- Основные типы атак

- Специализированные атаки на значимые объекты КИИ

- Факторы риска для российских операторов КИИ

- Межсетевые экраны и системы обнаружения вторжений (IDS)

- Применение криптографических методов и средств аутентификации

- Регулярное обновление ПО и проведение тестов на проникновение

- Другие технические меры защиты

Организационно-правовые мероприятия для защиты КИИ

- Разработка политики информационной безопасности

- Обучение сотрудников основам кибербезопасности

- Проведение регулярных аудитов и мониторинг состояния защищенности

- Создание специализированных подразделений и центров мониторинга

- Координация действий между ведомствами и операторами КИИ

- Поддержка научных исследований и разработок в области кибербезопасности

- Нормы и требования для защиты КИИ

Защита информационных ресурсов стала приоритетом номер один для любого субъекта КИИ, будь то государственное учреждение или крупная компания частного сектора.

- Расширение перечня объектов КИИ. За последние месяцы перечень объектов КИИ существенно увеличился, включив такие важные секторы, как энергетика, транспорт, финансы, медицина и промышленность. Каждая отрасль получила собственные регламенты и методики оценки риска, разработанные специально для ее специфики.

- Повышенные требования к импортонезависимости. В январе 2025 года вступила в силу норма, запрещающая использование иностранного программного обеспечения в значимых объектах КИИ. Этот шаг призван минимизировать зависимость от зарубежных поставщиков и снизить уязвимость российских компаний и ведомств перед внешними угрозами.

- Усиление ответственности за нарушения. С мая действуют повышенные штрафы и административная ответственность за несоблюдение требований по защите КИИ. Компании и ведомства, не обеспечивающие должный уровень защиты, могут столкнуться с серьезными финансовыми санкциями и репутационными убытками.

Эти изменения заставляют переосмыслить подходы к управлению рисками и безопасности данных. Эффективная реализация новой модели требует тесного сотрудничества между государством, бизнесом и экспертным сообществом.

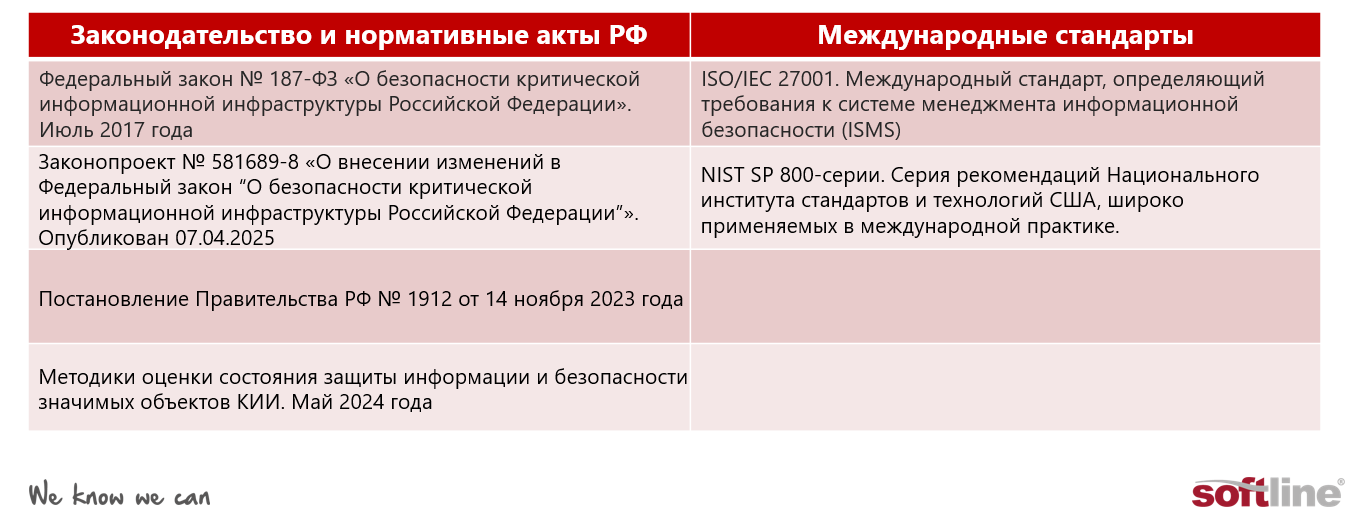

Законодательство РФ, нормативные акты и международные стандарты в сфере КИИ

Российское законодательство

Правовой основой регулирования защиты КИИ в России является Федеральный закон № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации», принятый в июле 2017 года. Он регулирует принципы и методы защиты информационных систем и сетей, необходимых для функционирования базовых отраслей экономики и общественной жизни.

Основными объектами защиты считаются:

- Энергетика

- Транспорт

- Банковская сфера

- Связь

- Государственные услуги

- Медицинские учреждения

- Другие ключевые сферы экономики

В 2024-2025 годах в законодательство внесены существенные изменения. Среди них важное место занимает закрепление обязанности использования отечественных решений. Законопроект № 581689-8 «О внесении изменений в Федеральный закон "О безопасности критической информационной инфраструктуры Российской Федерации"», подписанный Президентом и опубликованный 07.04.2025, помимо прочего, вводит обязательство использования российских программных продуктов и радиоэлектронной техники на значимых объектах КИИ.

Важнейшие его моменты:

- Определение термина «преимущественное использование» российским ПО: доля использования отечественного ПО должна достигать 95% для государственных учреждений и организаций с государственным участием, а также 80% для коммерческих организаций.

- Порядок перевода на отечественные решения определяется Правительством РФ с учетом готовности конкретных решений и мнения субъектов КИИ.

- Устанавливается единый механизм категорирования объектов КИИ и уточняется понятие «значимый объект», позволяющий более точно классифицировать степень опасности нарушений функционирования таких объектов.

Данный закон также уточняет механизмы мониторинга и надзора за соблюдением установленных требований, что обеспечивает своевременное выявление и устранение уязвимостей.

Постановление Правительства РФ № 1912 от 14 ноября 2023 года

Постановление регулирует порядок перехода субъектов КИИ на использование отечественных программно-аппаратных комплексов (ПАК), а также предписывает поэтапный переход, предусматривая ответственность за соблюдение сроков и предоставление отчетности о состоянии защиты значимых объектов КИИ. Цель постановления — снижение зависимости от иностранных технологий и минимизация рисков внешнего вмешательства.

Важным этапом стало также утверждение в мае 2024 года методики оценки состояния защиты информации и безопасности значимых объектов КИИ. Эта методика предназначена для мониторинга эффективности принятых мер по защите, позволяя своевременно выявлять слабые места и предпринимать профилактические меры. Оценка осуществляется каждые шесть месяцев, обеспечивая оперативное реагирование на возникающие угрозы.

Международные стандарты

Наиболее известные среди международных стандартов, играющих важную роль в формировании общих принципов защиты КИИ являются:

- ISO/IEC 27001. Международный стандарт, определяющий требования к системе менеджмента информационной безопасности (ISMS). Стандарт охватывает весь жизненный цикл информационной системы, включая политику безопасности, организационные меры, управление рисками и процессы восстановления после инцидентов.

- NIST SP 800-серии. Серия рекомендаций Национального института стандартов и технологий США, широко применяемых в международной практике. Включает руководства по классификации информации, обеспечению физической безопасности, тестированию на проникновение и другим аспектам защиты КИИ.

Несмотря на наличие международного опыта, российская практика обладает рядом особенностей, связанных с особенностями правового поля и уровнем зрелости цифровых экосистем. Именно поэтому в практике РФ акцент делается на адаптацию международных стандартов к условиям российского законодательства и экономики.

Где приобрести решения для защиты КИИ?

В условиях ужесточения законодательства в сфере защиты критической информационной инфраструктуры особое значение имеет выбор надежных и соответствующих требованиям регуляторов решений. Важно, чтобы приобретаемые продукты и услуги имели необходимые сертификаты и были включены в реестры отечественного ПО и оборудования.

В интернет-магазине Softline представлен широкий ассортимент решений для защиты КИИ, включая средства защиты информации, системы обнаружения и предотвращения вторжений, отечественные межсетевые экраны и другие продукты, соответствующие требованиям ФСТЭК и ФСБ России.

Открытые цены и подробные описания позволяют заранее оценить необходимые затраты и функциональность решений. Оформление заказа возможно как самостоятельно через сайт, так и с привлечением менеджеров для консультации по подбору и совместимости.

По итогам приобретения предоставляется полный комплект документов, включая лицензионные соглашения, бухгалтерские документы и подтверждения соответствия требованиям законодательства в области защиты КИИ.

Угрозы и риски для критической информационной инфраструктуры в 2024-2025 годах

Угрозы и риски для критической информационной инфраструктуры (КИИ) приобретают глобальный характер, влияя на национальную безопасность и жизнедеятельность граждан. Рост числа кибератак и количества уязвимостей, а также усложнение моделей нападения ставят перед государством и организациями серьезные вызовы.

В 2024 году отмечался 16% рост количества атак на КИИ по сравнению с 2023 годом. По прогнозам, тенденция сохранится и в текущем 2025 году.

Тенденция: рост количества атак на КИИ

В 2024 году наибольший интерес у злоумышленников, по данным RED Security SOC, вызвали объекты критической информационной инфраструктуры, ставшие мишенью в 64% зафиксированных инцидентов. Высококритичными признали 68% таких атак, что на 10% больше аналогичного показателя предыдущего года. Наибольшее количество попыток взлома пришлось на промышленные предприятия — они столкнулись с 31% всех киберинцидентов, причем 28% из них представляли высокий уровень риска.

Это интересно!

Замсекретаря Совета Безопасности РФ Алексей Шевцов проинформировал на первой Международной конференции по кибербезопасности стран-членов ОДКБ, что в минувшем году было зарегистрировано свыше 208 тысяч высокоприоритетных кибервмешательств в российские критически важные объекты инфраструктуры. Его слова передает агентство ТАСС.

Основные типы атак

- Эксплуатация уязвимостей. Незащищенность устаревших версий программного обеспечения и слабая настройка периферийных устройств становятся причиной большинства инцидентов. Атаки проводятся через плохо настроенные сервера, уязвимые точки входа и старые версии операционной системы. Этот тип особенно остро стоит в России, где многие компании до сих пор используют ПО покинувших рынок вендоров, доступ к обновлениям которых затруднен или невозможен.

- Комплексные целевые атаки. Нападения ведутся на конкретные организации с использованием сложного инструментария, предназначенного для длительного пребывания в сетях жертвы. Чаще всего такие атаки осуществляются с использованием комбинированных техник, включая социальную инженерию и продвинутые эксплойты.

- Атаки типа «отказ в обслуживании» (DDoS). Подобные атаки становятся все более массированными и скоординированными, приводя к значительным экономическим и репутационным потерям. Их количество растет, так по данным отчета Curator, общее число DDoS-атак в 2024 году выросло на 53% по сравнению с 2023 годом.

- Использование искусственного интеллекта. Новые инструменты, основанные на технологиях искусственного интеллекта, позволяют автоматически находить уязвимости и создавать мощные инструменты для проникновения в сети КИИ.

- Фишинг и человеческий фактор, включая недобросовестных сотрудников. По-прежнему одна из самых распространенных угроз для критической информационной инфраструктуры. Недостаточно внимательное отношение к письмам, клик по сомнительным ссылкам или передача данных третьим лицам создают отличные возможности для злоумышленников, стремящихся похитить конфиденциальную информацию или вызвать сбои в работе важных систем.

Это интересно!

Замсекретаря Совета Безопасности РФ Алексей Шевцов проинформировал на первой Международной конференции по кибербезопасности стран-членов ОДКБ, что в минувшем году было зарегистрировано свыше 208 тысяч высокоприоритетных кибервмешательств в российские критически важные объекты инфраструктуры. Его слова передает агентство ТАСС.

Специализированные атаки на значимые объекты КИИ

Значимая часть объектов КИИ подвергается специализированным атакам, рассчитанным на достижение определенных целей:

- Крупные промышленные предприятия подвергаются повышенным рискам из-за широкого использования устаревших промышленных систем управления (SCADA), которые изначально не предназначены для подключения к внешним сетям.

- Медицинские учреждения сталкиваются с угрозой похищения и шифрования медицинской информации, что ставит под угрозу здоровье пациентов.

- Организации финансовой сферы подвержены высоким рискам хищения средств и компрометации банковских счетов, что ведет к значительным финансовым потерям.

Факторы риска для российских операторов КИИ

- Недостаточное финансирование защитных мероприятий, что снижает эффективность инвестиций в безопасность.

- Отсутствие квалифицированных специалистов в области информационной безопасности, способных грамотно оценить и устранить угрозы.

- Неготовность инфраструктуры компаний к внедрению решений — требуется либо модернизация, либо перепроектирование всей инфраструктуры, включая полное обновление оборудования и программного обеспечения.

- Сложность реализации инновационных решений, таких как биометрическая идентификация и квантовая криптография, ввиду высокой стоимости и нехватки необходимой инфраструктуры.

Технические меры защиты КИИ

Для обеспечения высокого уровня защиты критической информационной инфраструктуры требуются комплексные технические меры, включающие использование современных технологий и решений.

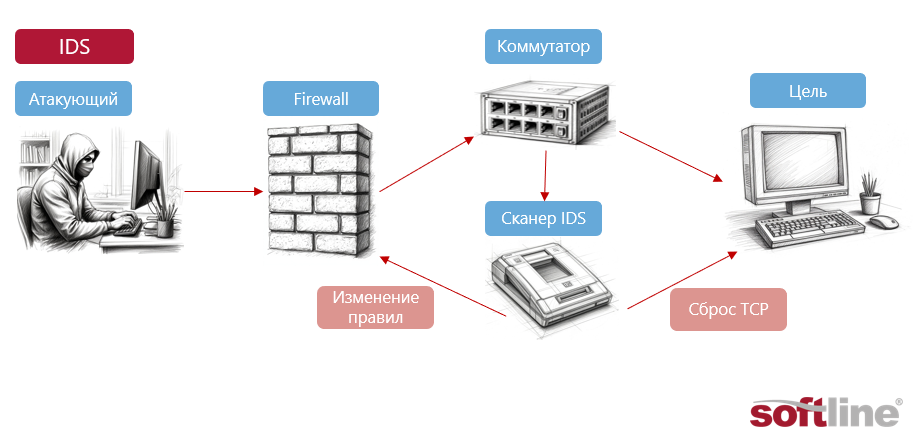

Межсетевые экраны, системы обнаружения вторжений (IDS) и системы предотвращения вторжений (IPS)

Межсетевые экраны (firewalls) выполняют ключевую роль в защите границ сети, отделяя интранет от внешних угроз. Они фильтруют трафик на основе заранее заданных правил, блокируя нежелательные пакеты данных и предотвращая проникновение злоумышленников внутрь сети.

Преимущества межсетевых экранов:

- Ограничение доступа к внутренним ресурсам.

- Блокировка подозрительного трафика.

- Фильтрация пакетов на основе протокола, порта и IP-адреса.

Системы обнаружения вторжений (IDS) собирают и анализируют сетевую активность, выявляя подозрительную активность и сигнализируя о возможных атаках, но не вмешиваясь в происходящее событие.

Существует два основных типа IDS:

- Host-based IDS (HIDS): устанавливаются на хостах и контролируют активность локальной машины.

- Network-based IDS (NIDS): работают на уровне сети, собирая и анализируя сетевой трафик.

Часто IDS и межсетевые экраны используются вместе, образуя комплексное решение для защиты сети. Firewall первым преграждает путь очевидным угрозам, а IDS следит за глубинными сигналами и действиями, предупреждая о более тонких и сложно раскрываемых атаках.

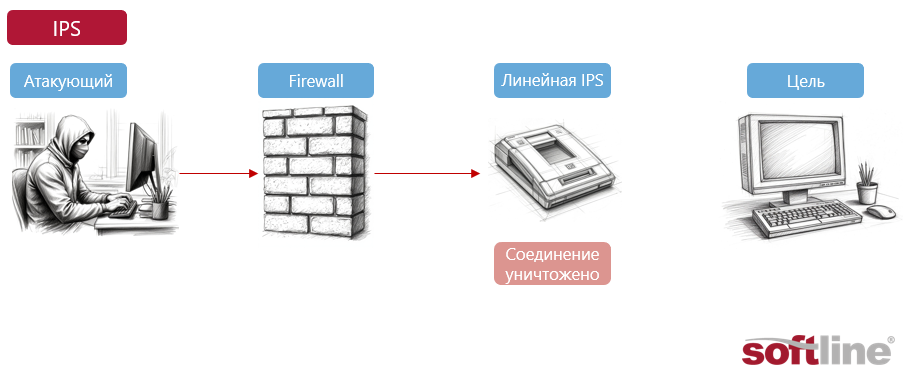

Системы предотвращения вторжений (IPS) — помимо обнаружения подозрительной активности автоматически предпринимает меры по блокировке или смягчению последствий атаки, препятствуя выполнению дальнейших действий злоумышленника. Реализует такие активные меры защиты, как блокировка соединений, сброс сессии или изменение настроек безопасности.

Применение криптографических методов и средств аутентификации

Криптографические методы защищают передачу данных и гарантируют их целостность и конфиденциальность. Современные криптографические алгоритмы (AES, RSA, SHA-256) предоставляют надежные средства шифрования и подписи сообщений.

Средства аутентификации помогают удостовериться в подлинности пользователей и устройств. Основные методы аутентификации включают:

- Однофакторную аутентификацию (пароли, PIN-коды).

- Двухфакторную аутентификацию (SMS, токены, биометрия).

- Многофакторную аутентификацию (комбинация нескольких методов).

Регулярное обновление ПО и проведение тестов на проникновение

Обновление программного обеспечения позволяет вовремя устранить уязвимости и предотвратить возможность их использования злоумышленниками. Регулярно выпускаемые патчи закрывают известные недостатки и повышают общий уровень безопасности сети.

Тесты на проникновение (penetration testing) имитируют атаки злоумышленников, выявляя слабые места в защите. Тестирование помогает обнаружить потенциальные угрозы и улучшить стратегию защиты.

Другие технические меры защиты

- Антивирусные решения: защита от вирусов, червей и другого вредоносного ПО.

- VPN и шифрование канала связи: защита информации при передаче по открытым сетям.

- Централизованное управление правами доступа: контроль доступа к критичным ресурсам.

Организационно-правовые мероприятия для защиты КИИ

Организация надежной защиты критической информационной инфраструктуры невозможна без грамотного планирования и четкого понимания существующих рисков. Создать прочную организационно-правовую основу для защиты КИИ и обеспечения непрерывности бизнеса позволят следующие мероприятия:

- Разработка политики информационной безопасности.

- Обучение сотрудников основам кибербезопасности.

- Проведение регулярных и мониторинг защищенности.

Разработка политики информационной безопасности

Первым шагом по обеспечению безопасности критической информационной инфраструктуры является создание политики ИБ, регламентирующей основные принципы и правила защиты КИИ. При этом полезно учесть следующие аспекты:

- Формулировка целей и задач политики.

- Определение зон ответственности и ролей сотрудников.

- Детализация процедур обработки и защиты данных.

- Принцип разделения обязанностей и наделение сотрудников минимально возможными привилегиями.

- Планирование экстренных действий и восстановительных процедур.

Политика также может включать разделы по идентификации активов, категорированию угроз, мониторингу и реагированию на инциденты.

Обучение сотрудников основам кибербезопасности

Люди часто становятся самыми слабыми звеньями в системе безопасности. Регулярное обучение сотрудников поможет уменьшить риск человеческих ошибок и повысит уровень общей культуры информационной безопасности.

Обучение может включать:

- Базовые знания о вирусах, фишинге и спуфинге.

- Правила работы с конфиденциальной информацией.

- Способы распознавания и профилактики угроз.

- Понятие инсайдерских рисков и методы их минимизации.

Особенно полезно ввести курсы и тесты по безопасности для новичков и ежегодные переквалификационные занятия для опытных сотрудников.

Проведение регулярных аудитов и мониторинг состояния защищенности

Аудит безопасности позволяет объективно оценить состояние системы защиты и выявить имеющиеся пробелы. Он включает:

- Инвентаризацию информационных активов и сетевых ресурсов.

- Анализ уязвимостей и выявление угроз.

- Мониторинг событий безопасности и инцидентов.

- Регулярные проверки соответствия установленным стандартам и правилам.

Интеграция систем мониторинга (SIEM) и систем обнаружения вторжений (IDS), позволяет отслеживать подозрительную активность в режиме реального времени.

Роль государства в защите КИИ

Государство играет активную роль в обеспечении безопасности критической информационной инфраструктуры (КИИ) в России. В дополнение к правовым рамкам, изложенным в Федеральном законе № 187-ФЗ и других нормативных актах, государственные органы активно участвуют в развитии специализированных подразделений, координации действий между ведомствами и поддержке научных исследований в области кибербезопасности. Эти меры направлены на укрепление защиты КИИ и минимизацию рисков, связанных с киберугрозами.

Создание специализированных подразделений и центров мониторинга

В России созданы специализированные структуры, призванные обеспечить безопасность критической информационной инфраструктуры. Одной из центральных организаций является Федеральная служба по техническому и экспортному контролю (ФСТЭК России), которая играет ведущую роль в координации действий по защите КИИ. ФСТЭК проводит мониторинг и экспертизу информационных систем, выявляет уязвимости и рекомендует меры по их устранению.

Еще одним важным инструментом является государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА), созданная в 2017 году. ГосСОПКА осуществляет централизованный мониторинг сетевой активности и оперативно предупреждает субъекты КИИ о возникающих угрозах.

Координация действий между ведомствами и операторами КИИ

В 2024-2025 годах усилился акцент на согласованность действий между государственными органами и операторами КИИ. Важную роль в этом процессе играет Федеральное агентство по техническому регулированию и метрологии (Росстандарт), которое утверждает нормативные документы, регулирующие защиту КИИ.

Министерство цифрового развития, связи и массовых коммуникаций (Минцифры России) участвует в разработке стандартов и методик защиты КИИ, обеспечивая их соответствие международным требованиям и лучшим практикам.

Поддержка научных исследований и разработок в области кибербезопасности

Научные исследования и разработки в области кибербезопасности получают активную поддержку со стороны государства. Ведущие научно-исследовательские центры и университеты участвуют в проектах по созданию инновационных решений для защиты КИИ. Институты развития, такие как Фонд перспективных исследований (ФПИ), занимаются проектами по улучшению методов защиты информации и совершенствованию технологий обнаружения угроз.

Нормы и требования для защиты КИИ

Организации, управляющие объектами КИИ, обязаны:

- Использовать отечественное программное обеспечение и аппаратные средства.

- Осуществлять непрерывное взаимодействие с ГосСОПКА.

- Применять средства защиты информации, соответствующие установленным требованиям.

Федеральным законом предусмотрены санкции за неисполнение обязательств, что стимулирует повышение уровня защиты.

Перспективы направления обеспечения безопасности КИИ

В условиях динамично развивающейся цифровой среды сферу обеспечения критической информационной инфраструктуры ожидают радикальные перемены.

Интеграция искусственного интеллекта и машинного обучения

Одной из главных тенденций станет массовое внедрение технологий искусственного интеллекта (ИИ) и машинного обучения (МО) для мониторинга и автоматической защиты объектов КИИ. Алгоритмы ИИ способны мгновенно выявлять аномалии и нестандартные действия, улучшать точность и скорость реакций на угрозы. В будущем ожидается более широкое распространение AI-инструментов.

Облачные технологии и распределенные вычисления

Традиционные схемы защиты уходят в прошлое, уступая место гибридным архитектурам, сочетающим облачные и распределенные решения. КИИ переходит на мультиклаудные и edge-вычислительные модели, что обеспечит гибкость и адаптивность систем.

Также в РФ продолжает возрастать спрос на облака, совместимые с отечественными программно-аппаратными платформами и предоставляемые российскими облачными провайдерами.

Повышение уровня взаимодействия между государственными структурами и частными компаниями

Будущее КИИ неразрывно связано с тесным сотрудничеством между государственными органами и участниками рынка. Привлечение экспертов из частного сектора, совместное участие в исследованиях и обмен опытом станут ключевыми факторами успеха. Большое внимание уделяется созданию совместных лабораторий и центров компетенции, а также унификации стандартов и методик защиты.

Эти изменения заложат основы долгосрочной устойчивости и технологической независимости КИИ, обеспечив надежную защиту и конкурентоспособность российской цифровой инфраструктуры.

Заключение

Современная ситуация с угрозами и рисками для КИИ характеризуется ростом частоты и сложности атак, увеличением числа уязвимостей и повышением интереса преступников к промышленным и медицинским объектам. Несмотря на предпринимаемые усилия, необходимы дальнейшие инвестиции в подготовку специалистов и модернизацию инфраструктуры, чтобы обеспечить надежную защиту КИИ и гарантировать бесперебойную работу ключевых объектов инфраструктуры страны.

Другие статьи по теме в блоге Softline

- Платформизация, безопасность ИИ и активная защита малого бизнеса — «Лаборатория Касперского» об ИБ-рынке

- Защита данных и информации: методы, практика, стандарты и законы

- DDoS-атаки: как подготовиться к внедрению защиты и с чем предстоит бороться

- Киберучения: готовим сотрудников к успешным отражениям атак

- Как эффективно защитить инфраструктуру компании от DDoS-атак?

Теги:

Подпишитесь на нашу рассылку последних новостей и событий

Подписаться