Все, что вы хотели знать о DDoS-атаках

В статье DDoS-чума, или Атака всемогущих чайников мы уже делали краткий обзор, посвященный DDoS-атакам. Но так как тема очень актуальна, мы решили подготовить расширенный материал, охватывающий все, или почти все, связанные с ней вопросы.

- Что такое DDoS-атака?

- DDoS-атаки на примере

- Последствия DDoS-атак

- DDoS vs DoS — в чем разница?

- Что такое ботнеты?

- Цели DDoS-атак

- Причины DDoS-атак

- Как заказать DDoS-атаку?

- Юридические последствия за проведение DDoS-атаки

- Классификация DDoS-атак по уровням модели OSI

- Классификация DDoS-атак по типу трафика

- Классификация DDoS-атак по механизму действия

- Как понять, что вас атакуют

- Способы защиты от DDoS-атак

- Профилактика DDoS-атак

- Государственные меры противодействия угрозам DDoS-атак

- DDoS-атаки во 2 квартале 2022 года

- Резюме

Что такое DDoS-атака?

DDoS расшифровывается как Distributed Denial of Service, а переводится — «распределенный отказ в обслуживании». Это разновидность хакерской атаки, которая перегружает пропускной канал нарушая работу сервиса (портала, сайта, интернет-магазина etc.).

DDoS-атаки на примере

Допустим, у нас есть интернет-магазин, который рассчитан на одновременное подключение 1 000 пользователей. А если это число вырастет до 10 000? Или 100 000? Когда предел пропускной способности будет преодолен, ресурс перестанет корректно работать, и обычные покупатели/пользователи не смогут к нему подключаться.

В случае DDoS-атаки сайт наводняют фейковые посетители.

Последствия DDoS-атак

- Полная или частичная остановка бизнес-процессов. Сейчас если не все, то большинство процессов в компаниях зависит от работы сети. Атака может сделать недоступными сервисы и сайты — перегрузить серверы или снизить пропускную способность соединения.

- Ущерб деловой репутации. Актуально как для интернет-магазинов, так и для компаний, которые гарантируют доступность сервисов 24/7. И это очень серьезная проблема — по сведениям «Лаборатории Касперского» 23% компаний считают главной опасностью для бизнеса именно репутационный ущерб.

- Снижение уровня ИБ. У любых инструментов ИТ-безопасности есть предел по количеству обрабатываемых запросов в секунду. При массированной DDoS-атаке часть ложных запросов проконтролировать не получится, что приведет к возникновению критических уязвимостей. Под прикрытием DDoS-атаки хакеры могут внедрить в систему вирусы-шифровальщики или получить доступ к корпоративной информации.

- Технические трудности, связанные с необходимостью разворачивать резервные системы.

- Дополнительные расходы. Отражение DDoS-атак, как и восстановление системы и сервисов после них, требует дополнительных расходов.

DDoS vs DoS — в чем разница?

DDoS-атаки — это разновидность DoS-атак (Denial of Service) — «отказ в обслуживании». Но DoS-атаки исходят, как правило из единой точки (одного устройства), а DDoS-атаки куда более масштабны и ведутся одновременно с огромного количества географически распределенной техники. В качестве таковой могут выступать как специальные серверы, так и ботнеты.

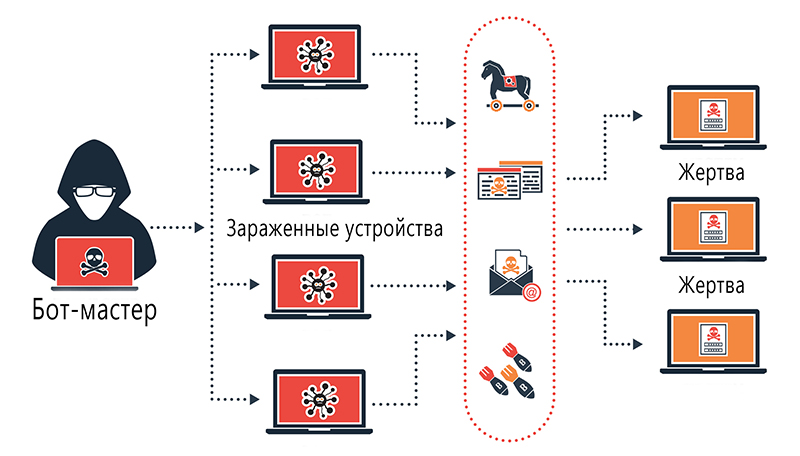

Что такое ботнеты?

Ботнеты — это группа зараженных устройств, которыми управляет бот-мастер, давая команды на выполнение тех или иных задач. Само слово botnet составлено из двух частей — robot (робот) и network (сеть).

В качестве зараженных устройств могут выступать не только компьютеры, ноутбуки, планшеты и телефоны, но и практически любая «умная» техника — от чайника до стиральной машины. Что самое печальное, владельцы устройств могут и не подозревать о том, что их дом наводнен «зомби-техникой».

Цели DDoS-атак

Первой и самой очевидной целью DDoS-атак является блокировка работы веб-ресурсов, из-за чего посетители не могут ими пользоваться.

Однако временами такие нападения используются для отвлечения внимания от других действий злоумышленников, например, с целью проникновения во внутренний периметр компании и кражи данных.

Нередки также случаи своеобразного симбиоза DDoS-атак и мошенников. Подробнее о таких случаях рассказано в материале DDoS-атаки как сигнал для мошенников.

- государственные учреждения и крупные компании,

- финансовые учреждения (банки и др.),

- платежные системы,

- ресурсы электронного документооборота,

- интернет-магазины и прочие компании, занимающиеся электронной коммерцией,

- образовательные учреждения,

- медицинские учреждения,

- СМИ,

- онлайн-игры и игровые сервисы,

- купонные сервисы,

- биржи криптовалюты,

- «умные» устройства (онлайн-кассы магазинов, терминалы и др.).

Причины DDoS-атак

- Политический протест или хактивизм — в последнее время едва ли не главная причина большинства DDoS-атак.

- Попытка кражи персональных данных и иной информации. Здесь DDoS-атаки, как уже говорилось, служат для отвлечения внимания и повышения уязвимости системы. Запустив атаку, злоумышленники под ее прикрытием получают доступ к интересующей их информации.

- Месть — по этой причине атакуют не только личные сайты частных лиц, но также корпорации и правительственные компании.

- Недобросовестная конкуренция — неработающий сайт, особенно перед праздниками, способен сильно повредить бизнесу конкурента.

- Развлечение и самоутверждение. А что будет, если я… А вот теперь смотрите, какой я… Мотивы вполне распространенные.

- Вымогательство и шантаж, например, требование денег за прекращение атаки.

Как заказать DDoS-атаку?

Особых знаний здесь, к сожалению, не требуется. Проще всего подключиться к даркнету (хотя и в интернете есть предложения), а потом купить абонемент, стоимость которого зависит от количества, продолжительности и силы атак. Разброс цен от $50 до $1,5-2 тыс. за месяц, в зависимости от условий и сложности задачи.

Юридические последствия за проведение DDoS-атаки

- ст. 272 УК РФ — неправомерный доступ к охраняемой законом компьютерной информации, если это деяние повлекло уничтожение, блокирование, модификацию либо копирование компьютерной информации. За совершение подобных действий лицо может понести наказание в виде штрафа в размере до 200 тыс. рублей, до 1 года исправительных работ или лишения свободы до 2 лет.

- ст. 273 УК РФ — создание, использование и распространение вредоносных компьютерных программ. Предусматривает уголовную ответственность за создание, распространение или использование компьютерных программ либо иной компьютерной информации, заведомо предназначенных для несанкционированного уничтожения, блокирования, модификации, копирование компьютерной информации или нейтрализации средств защиты компьютерной информации. За совершение указанных действий предусмотрено ограничение свободы или принудительные работы на срок до 4 лет или лишение свободы до 4 лет со штрафом до 200 тыс. рублей.

Более суровые сроки наказания предусмотрены за совершения этих действий группой лиц или лицом с использованием своего служебного положения, либо из корыстной заинтересованности, а также если они причинили крупный ущерб. В случаях наступления тяжких последствий или создания угрозы их наступления срок лишения свободы может быть назначен виновному до 7 лет.

Несмотря на наличие законодательной базы, уголовные дела по факту DDoS-атак возбуждаются редко, потому что практически невозможно технически выявить исполнителя или заказчика, а у сотрудников правоохранительных органов часто не хватает квалификации в сфере ИТ.

Классификация DDoS-атак по уровням модели OSI

OSI — сетевая инфраструктура на основе протоколов OSI/ISO. Благодаря этой инфраструктуре устройства в сети могут взаимодействовать друг с другом на разных уровнях. Всего можно выделить 7 уровней такого взаимодействия: физический, канальный, сетевой, транспортный, сеансовый, представительский и прикладной.

Низкоуровневые атаки

-

1 уровень OSI — физический

Самый низкий уровень передачи потоков данных. На этом уровне происходит передача данных в двоичном виде от одного устройства к другому.

2 уровень OSI — канальный

Работает через коммутаторы и концентраторы. Различают два подуровня: управление логическим каналом (LLC) и управление доступом к среде передачи (MAC).

Последствия DDoS-атаки на 2 уровень: блокировка работы всех портов потоками данных от отправителя — получателю.

Пример:

MAC-флуд — переполнение сетевых коммутаторов пакетами данных. Атакующий рассылает большое количество Ethernet-фреймов с разными MAC-адресами. Из-за того, что маршрутизаторы по отдельности обрабатывают MAC-адреса, в них резервируется часть ресурсов специально для обработки каждого запроса. В итоге таких атак у маршрутизаторов заканчивается память и далее он либо перестает отвечать на запросы, либо совсем отключается.

3 уровень OSI — сетевой

На этом уровне осуществляется маршрутизация и передача данных между различными сетями по протоколам IPv4, IPv6, ICMP, IGMP, IPsec, RIP, OSPF. Целью таких атак бывают, как правило, сетевые устройства. На этот уровень приходится значительное количество DDoS-атак.

Последствия DDoS-атаки на 3 уровень: уменьшение пропускной способности сети и вероятная перегруженность брандмауэра.

Пример:

ICMP-флуд — такие DDos-атаки используют ICMP-сообщения, перегружая с их помощью целевую сеть и снижая ее пропускную способность.

4 уровень OSI — транспортный

На этом уровне происходит передача информации между узлами, а также управление передачей сообщений на 1-3 уровнях. Для этого используются протоколы TCP, UDP.

Атаки на 4 уровень OSI встречаются часто. Их цель — конечные серверы и интернет-сервисы.

Последствия DDoS-атаки на 4 уровень: нарушение работы сетевого оборудования из-за достигнутых пределов по ширине канала или количеству допустимых подключений.

Пример:

Cамый распространенный метод DDoS на этом уровне — сетевой флуд, представляющий собой огромный поток пустых запросов на самых разных уровнях. Принимающий узел с ними не справляется, что приводит к падению сервера или сервиса.

Высокоуровневые атаки

-

5 уровень OSI — сеансовый

На этом уровне осуществляется управление созданием и завершением сеанса, обмен информацией, определение права на передачу данных, а также поддержание сеанса в периоды, когда приложения неактивны. 5 уровень использует протоколы RPC, PAP.

Последствия DDoS-атаки на 5 уровень: администратор теряет управление свитчем.

Пример:

атака на протокол Telnet через слабые места ПО Telnet-сервера на свитче.

6 уровень OSI — представительский

Уровень отвечает за кодирование/декодирование данных, а также за преобразование протоколов. Здесь происходит преобразование запросов приложений в формат для передачи по сети. В свою очередь полученные из сети данные преобразуются в формат, понятный приложениям.

На 6 уровне используются протоколы сжатия и кодирования данных (ASCII, EBCDIC).

Последствия DDoS-атаки на 6 уровень: атакуемые системы перестают принимать SSL-соединения.

Пример:

подложные SSL-запросы. Процедура проверки шифрованных SSL-пакетов требует больших затрат ресурсов.

Соответственно, на этом уровне злоумышленники используют SSL для HTTP-атак.

7 уровень OSI — прикладной

Самый высокий уровень. На нем происходит просмотр страниц с помощью протокола HTTP, отправление и получение почты с помощью POP3 и SMTP и др.

Атаки прикладного уровня используют эксплойты из-за которых серверное ПО заполняет дисковое пространство или расходует полностью всю доступную память/процессорное время. Атаки могут использовать различные типы пакетов, а также запросы на подключение, занимая все открытые подключения, как вариант — заполняя дисковое пространство цели журналами.

Последствия DDoS-атаки на 7 уровень: нехватка или чрезмерное потребление системных ресурсов службами, которые находятся на атакуемом сервере; создание дополнительных затрат для оператора приложения, в случае если он использует облачные ресурсы.

Пример:

HTTP DDoS-атаки – на сервер направляется большое количество запросов, которые он обработать не может. Это приводит либо к уменьшению производительности ресурса, либо к его полной блокировке.

Классификация DDoS-атак по типу трафика

-

HTTP(S) GET-флуд - DDoS-атака 7 уровня (прикладного) модели OSI. В этом случае на сервер отправляется большой поток запросов, забивающих канал передачи данных и расходующих серверные ресурсы. Итог — сервер теряет возможность отвечать на любые запросы.

-

HTTP(S) POST-флуд - тип DDoS-атаки, суть которого в направлении на сервер большого количества POST-запросов. Это, в свою очередь, приводит к перегрузке системных ресурсов и, как следствие, к аварийной остановке сервера. При использовании протокола с автоматическим шифрованием данных (HTTPS), хакер оказывается в выгодных условиях, так как на дешифровку расходуются дополнительные системные ресурсы.

-

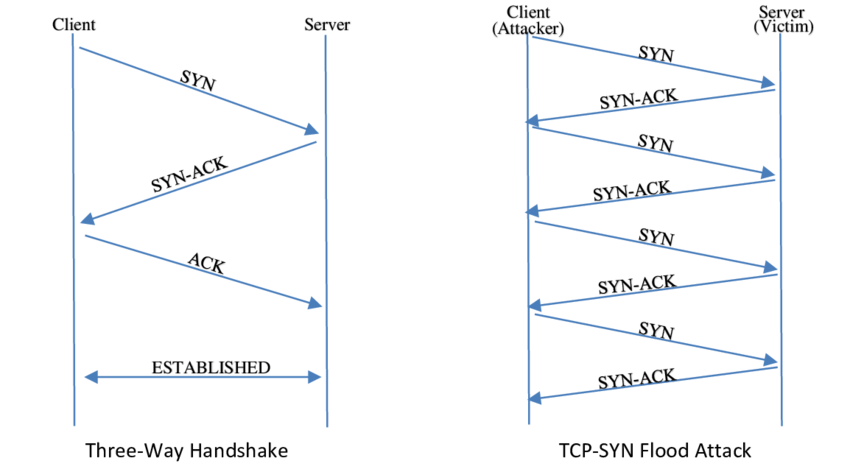

SYN-флуд (TCP/SYN) - при этой атаке с узлом устанавливаются полуоткрытые соединения — цель атаки через открытый порт принимает SYN-пакет, затем посылает в ответ SYN-ACK-пакет. Соединение устанавливается. После чего инициатор в свою очередь отправляет ответ с ACK-пакетом. Это условно называют «рукопожатием». Но во время атаки с помощью SYN-флуда рукопожатие не завершается, потому что злоумышленник не отвечает на SYN-ACK целевого сервера. В таком виде полуоткрытое соединение висит вплоть до истечения тайм-аута, а тем временем очередь на подключение становится все больше и больше. В результате новые клиенты уже не могут подключаться к серверу.

-

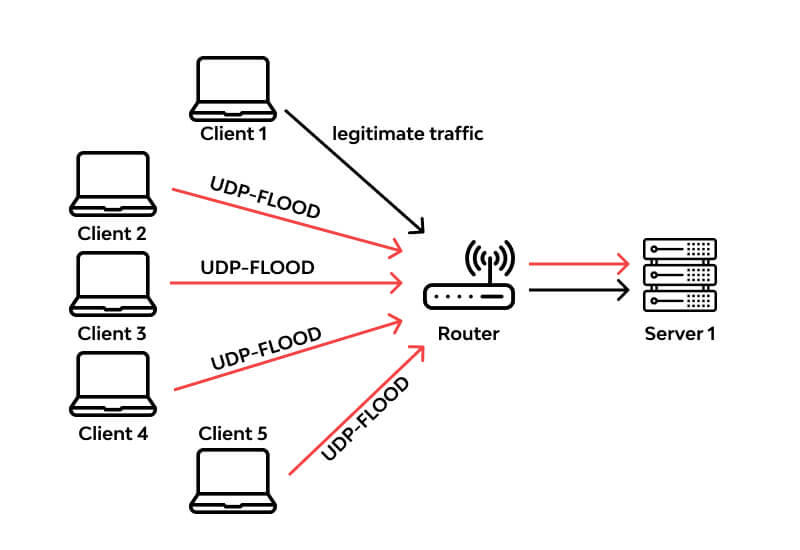

UDP-флуд - работает поверх протокола IP. Как таковой установки соединения не происходит — данные отсылаются без контроля целостности. В итоге злоумышленник получает возможность подменить IP-адрес источника, а затем рассылать пакеты со своего устройства так, чтобы выглядело, будто они приходят из разных мест. В таком виде они приходят на сервер, повышая время ожидания ответа.

-

Фрагментированный UDP-флуд - разновидность UDP-флуда, но имеет еще одну дополнительную особенность. На сервер компании-жертвы приходит пакет с указанием, что это только его часть. Сервер резервирует ресурс для сборки, а новые фрагменты так и не приходят.

-

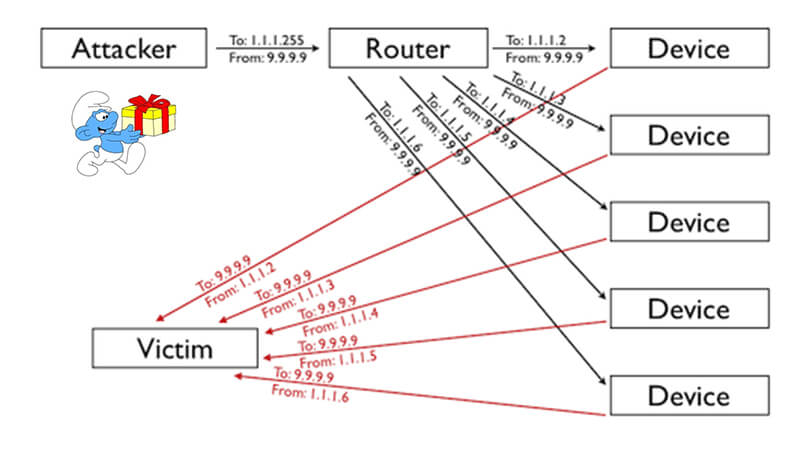

Smurf-атака - при таком способе сервер атакуемой компании заполняется поддельными пакетами исходных IP-адресов и пакетами ICMP. Эта разновидность атаки получила название от вредоносной утилиты DDoS.Smurf, которая была популярна в 90-х годах прошлого века. Генерируемый вредоносной утилитой небольшой ICMP-пакет может сильно навредить ИТ-системе. Потому этот вид атаки и назвали Smurf.

-

Переполнение HDD - используется, если на ресурсе настроена ротация лог-файлов. В таких случаях на компьютеры жертвы отправляются все новые логи, которые в какой-то момент переполняют место на дисках. Скорость отправки таких мусорных файлов очень высокая. Буквально в несколько минут такой атаки сайт перестанет работать.

-

Атака на VoIP и SIP-устройства связи - атаки выглядят как поток недействительных запросов на регистрацию.

DNS-атаки - Приводят к нарушению работоспособности DNS-серверов. Пользователи в результате таких атак не могут зайти на нужную страницу из-за того, что браузер не находит IP-адрес сайта.

Классификация DDoS-атак по механизму действия

Первая группа — различные виды флуда. Цель флуда — создать мощный поток запросов (пакетов данных), чтобы он забил собой выделенную жертве полосу и перекрыл весь трафик. К этой группе относятся: DNS-амплификация, фрагментированный UDP-флуд, ICMP-флуд, NTP-флуд, NTP-амплификация, фрагментированный ACK-флуд, Ping-флуд, UDP-флуд, UDP-флуд с помощью ботнета, VoIP-флуд, флуд медиаданными, атака широковещательными ICMP ECHO-пакетами, атака широковещательными UDP-пакетами, фрагментированный ICMP-флуд, DNS-флуд, другие атаки с усилением.

Вторая группа — атаки, которые используют уязвимости стека сетевых протоколов: SYN-флуд (SYN Flood), IP-null-атака, атака поддельными TCP-сессиями, TCP-null-атака, атаки с модификацией поля TOS, ACK/PUSH ACK-флуд, SYN-ACK-флуд, RST/FIN-флуд, TCP null/IP-null-атака, атака поддельными TCP-сессиями с несколькими SYN-ACK, атака с подменой адреса отправителя адресом получателя, атака с помощью перенаправления трафика высоконагруженных сервисов; Ping смерти, атака поддельными TCP-сессиями с несколькими ACK.

Третья группа — DDoS-атаки на прикладной уровень или уровень приложений: HTTP-флуд, атаки с целью отказа приложения, HTTP-флуд одиночными запросами, атака фрагментированными HTTP-пакетами, HTTP-флуд одиночными сессиями, сессионные атаки, атака медленными сессиями.

Модель взаимодействия OSI

| # | Уровень 7 | Приложение | Описание | Пример вектора |

| 7 | Приложение | Данные | Сетевой процесс в адрес приложения | флуд DNS-запросов, HTTP-флуд |

| 6 | Представление | Данные | Представление и шифрование данных | SSL-нарушение |

| 5 | Сеанс | Данные | Сеанс связи между хостами | - |

| 4 | Транспортный | Сегменты | Связь между конечными пунктами и надежность | SYN-флуд |

| 3 | Сетевой | Пакеты | Определение маршрута и логическая адресация | Атаки с отражением UDP-пакетов |

| 2 | Канальный | Кадры | Физическая адресация | - |

| 1 | Физический | Биты | Среда передачи, сигнал и двоичные данные | - |

Как понять, что вас атакуют

Способы защиты от DDoS-атак

Профилактика DDoS-атак

Государственные меры противодействия угрозам DDoS-атак

DDoS-атаки во 2 квартале 2022 года

По сообщениям «Лаборатории Касперского», во 2 квартале 2022 года, по-прежнему преобладают политически мотивированные DDoS-атаки. Так называемый хактивизм.

Из крупных инцидентов на территории Российской Федерации можно отметить атаки на информационные системы Петербургского международного экономического форума, портал государственных услуг и мобильное приложение «Госуслуги». По данным Минцифры России, на этих ресурсах зафиксировали практически десятикратный рост нагрузки. Не остались без внимания хактивистов Роспотребнадзор и Россельхознадзор, правительство и законодательное собрание Пермского края, ресурсы электронного документооборота, СМИ, а также частные компании, такие как банки, авиакомпании и другие.

Сбои в работе из-за DDoS-атак отметил в день своего официального открытия NashStore, российский магазин приложений — аналог App Store и Google Play.

Массовые DDoS-атаки совершались на сайты российских вузов.

Традиционно атакам подвергалась и игровая индустрия. Игроки World of Warcraft, Call of Duty, Overwatch и Diablo III в течение часа с небольшим испытывали проблемы с доступом из-за DDoS-атаки на серверы Battle.net.

О нескольких инцидентах в июне сообщила игра Stepn. Атаки последовали как реакция на обновление с системой борьбы с читерами.

В криптовалютной сфере также не обошлось без проблем. После снижения курса валюты, невзирая на привязку к USD на сайт стейблкоина Tether были предприняты атаки DDoS.

Во втором квартале 2022 года практически не встречались атаки DDoS-вымогателей.

Компания Cloudflare во втором квартале зафиксировала две рекордные по мощности DDoS-атаки с использованием HTTPS.

Мощность первой DDoS достигала 15,3 млн запросов в секунду. Бомбардировка мусорным трафиком длилась менее 15 секунд. Жертвой стал провайдер платформы для запуска криптовалютных проектов. Но через пару недель, в начале мая, этот рекорд побила атака мощностью 26 млн запросов в секунду.

Оба раза действовали сравнительно небольшие ботнеты, состоящие из 5–6 тысяч устройств. Виновнику последней, сильнейшей на сегодня атаки по HTTPS, присвоили имя Mantis в честь крошечных, но могучих раков-богомолов.

Во втором квартале эксперты Positive Technologies и Qrator Labs отметили новую тенденцию среди инициаторов DDoS-атак. Из-за массового использования геоблокирования как инструмента защиты, злоумышленники стали использовать в качестве путей обхода VPN, прокси и зараженные устройства в регионе, где находится цель.

О результатах 1 квартала 2022 года можно почитать в статье Новые тенденции DDoS-атак в 1 квартале 2022 года.

Резюме

В современных реалиях вопрос DDoS-атак является актуальным и животрепещущим. От DDoS-атак не застрахована ни одна компания. Лучшее, что можно сделать — принять своевременные меры для их предотвращения и минимизации ущерба.

Получайте новые статьи моментально в Telegram по ссылке: https://t.me/sldonline_bot

- Повышенная частота сбоев в работе серверного программного обеспечения и ОС.

- Значительное увеличение входящего трафика.

- Увеличенная нагрузка на аппаратные мощности сервера.

- Частое повторение типовых действий со стороны пользователей ресурса.

- Резкое увеличение трафика со стороны пользователей, которые не входят в целевую аудиторию сервиса.

- Безопасное кодирование с учетом стандартов еще в процессе написания прикладного ПО. Тщательное тестирование, позволяющее исключить типовые ошибки, а также известные уязвимости.

- Регулярное обновление ПО, позволяющее вовремя устранять возникающие уязвимости.

- Контрольные точки восстановления и снапшоты СХД, позволяющие сгладить последствия DDoS-атак.

- Связанные с администрированием службы должны быть закрыты от стороннего доступа. В этом плане хорошо работают политики безопасности, включающие смену паролей и требования к их сложности, а также своевременное удаление аккаунтов сотрудников, которые ушли из компании.

- Регламентированный доступ администратора к интерфейсу исключительно из внутренней сети или через VPN.

- Своевременное и регулярное сканирование системы на наличие уязвимостей.

- Контролируемый входящий трафик при помощи списков контроля доступа (ACL), где указан список лиц, имеющих доступ к тем или иным объектам (программам, процессам или файлам), а также расписаны их роли.

- Периодическая очистка кэша DNS для защиты от DNS-спуфинга.

- Установленная защита от спам-ботов — капча (captcha), контролируемые временные рамки на заполнение форм, reCaptcha и т.д.

- Распределенные ресурсы, размещенные на нескольких независимых серверах. В случае, если один из серверов выйдет из строя, оставшиеся обеспечат работу всех сервисов.

- Аппаратные средства защиты от DDoS-атак.

- Качественные средства защиты со стороны хостинг-провайдера. Наличие у него инструментов для изменения схемы маршрутизации трафика, включая выделенные дополнительные каналы для увеличения пропускной способности.

- Выбирать хостинг-провайдера, сотрудничающего с надёжным поставщиком услуг кибербезопасности. Среди критериев надёжности специалисты выделяют: наличие гарантий качества, обеспечение защиты от максимально полного спектра угроз, круглосуточная техподдержка, транспарентность (доступ клиента к статистике и аналитике), а также отсутствие тарификации вредоносного трафика.

- Регулярная ревизия периметра.

- Повышенное внимание защите веб-ресурсов.

- Планы реагирования на основные типы инцидентов.

- Стресс-тестирование ресурсов.

- Проверка парольных политик.

- Превентивная киберразведка.

- Приказ Минцифры от 10.03.2022 №186 с требованием организовать взаимодействие с операторами связи, а также экспертными организациями для обеспечения защиты государственных организаций и компаний от распределенных компьютерных атак типа «отказ в обслуживании» на сетевом и прикладном уровнях (L3, L7).

- Бюллетень НКЦКИ «О мерах повышения уровня защищенности информационных ресурсов Российской Федерации от целенаправленных компьютерных атак» с рекомендациями по повышению защищенности российских веб-приложений.

- «Информационный материал о мерах по повышению защищенности информационной инфраструктуры Российской Федерации» ФСТЭК.

- 26 октября 2022 года в ходе форума «Спектр-2022» директор центра мониторинга и управления сетью связи общего пользования Главного радиочастотного центра (ГРЧЦ) Сергей Хуторцев заявил, что в России к 2024 году создадут глобальную национальную систему противодействия DDoS-атакам.

Теги:

Подпишитесь на нашу рассылку последних новостей и событий

Подписаться