Как усилить защиту сайтов от кибератак

В последние два года кибератаки на сайты и инфраструктуру российских компаний стали серьезнейшей проблемой. Значительно выросло количества DDoS-атак (отказ в обслуживании), произошел массовый дефейс веб-сайтов (замена главной страницы на другую), участились случаи внедрения вредоносного ПО. Компания-разработчик универсального шлюза безопасности Traffic Inspector Next Generation Смарт-Софт подробно рассказывает, как защитить сайты от кибератак.

Хактивисты (политически мотивированные хакеры) в качестве целей выбирают предприятия, относящиеся к КИИ, ведущие российские СМИ и крупнейшие медиахолдинги. Например, 21 февраля 2023 года злоумышленники провели DDoS-атаку на сервисы медиахолдинга ВГТРК во время трансляции послания президента России Владимира Путина Федеральному собранию.

Чтобы обеспечить доступность и стабильную работу критически важных интернет-сервисов и информационной инфраструктуры, требовалось срочно повысить уровень готовности к атакам, а для этого выполнить множество организационных и технических мероприятий. Привыкшие к относительно спокойному существованию в киберсреде, ИТ-подразделения оперативно получили рекомендации по усилению защиты своих веб-ресурсов в связи с хакерскими атаками зарубежных группировок.

СМИ сообщают, что документ был направлен 28 февраля 2022 года госорганам и другим организациям «по списку рассылки» от имени ФСТЭК. В документе описаны различные меры по усилению защиты сайтов, но не приведены конкретные «рецепты» для их реализации.

Аналогичные требования к безопасности сайтов, подготовленные на базе рекомендаций ФСТЭК, содержатся в Приказе Минэкономразвития № 67 от 18.02.2022 года «О государственной информационной системе “Экономика”».

Рассмотрим наиболее важные требования из списка ФСТЭК/Минэкономразвития.

Обновления ПО

Первая рекомендация состоит в том, чтобы проводить регулярные обновления программного обеспечения веб-сайта, включая ОС, веб-сервер, СУБД, CMS и библиотеки. Рекомендация относится к разряду обязательных, поскольку уязвимости — один из главных векторов атак.

К сожалению, ситуация не позволяет «включить автообновление» и наслаждаться жизнью, особенно если на сайте используется ПО с открытым исходным кодом. Некоторые из разработчиков настолько ударились в политику, что добавили в свой код вредоносную функциональность, нацеленную на системы в России и Белоруссии. Так, например, поступил разработчик популярного NPM-пакета node-ipc. Он добавил в пакет код, который уничтожал все доступные файлы на системах с российскими и белорусскими IP-адресами.

Масштаб последствий можно представить, если вспомнить, что node-ipc является частью 354 пакетов, среди которых фреймворк, который скачивают более миллиона раз в неделю.

Подобные инциденты всегда были источником головной боли для ИБ-специалистов, однако сейчас такое происходит значительно чаще из-за действий хактивистов.

Еще одна связанная с обновлениями проблема состоит в том, что главным источником кода является GitHub, принадлежащий Microsoft. С 13 до 15 апреля 2022 года десятки учетных записей российских разработчиков на GitHub были заблокированы, причем большая их часть принадлежала компаниям, попавшим под санкции США.

Таким образом, обновлять ПО на веб-сайтах нужно обязательно, однако следует дополнить процесс тщательной проверкой безопасности новых версий на вредоносность и предусмотреть альтернативные способы получения обновленных пакетов и библиотек на случай блокировки.

Защищенные протоколы

Под защищенными протоколами авторы документа понимают HTTPS, SSH и другие протоколы с шифрованием. В условиях, когда все сайты в интернете перешли на использование HTTPS, а браузеры отображают HTTP-сайты как небезопасные, может показаться, что эти рекомендации несколько избыточны.

К сожалению, несмотря на видимый прогресс в части перехода на протоколы с шифрованием, до сих пор можно встретить системы, к которым можно подключиться с помощью telnet или ftp, потому что администраторы банально забыли закрыть эти порты для доступа из интернета.

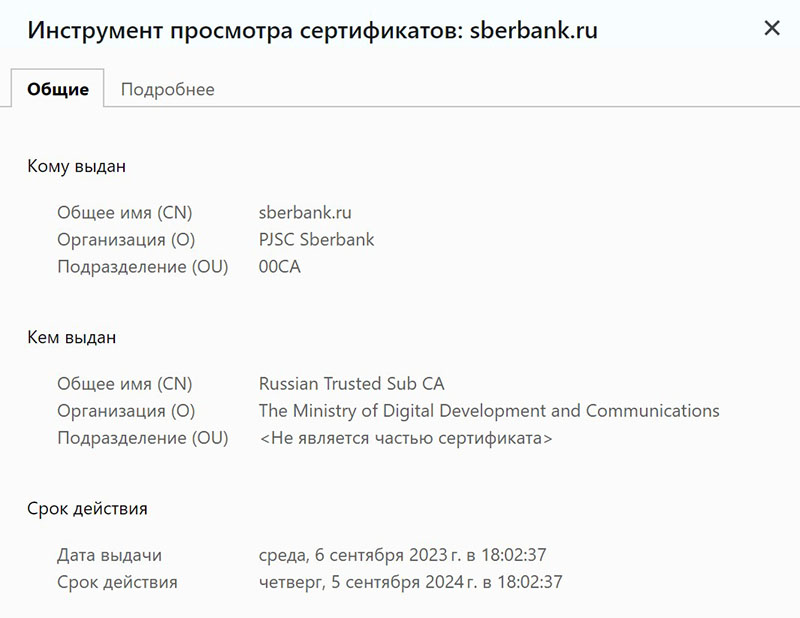

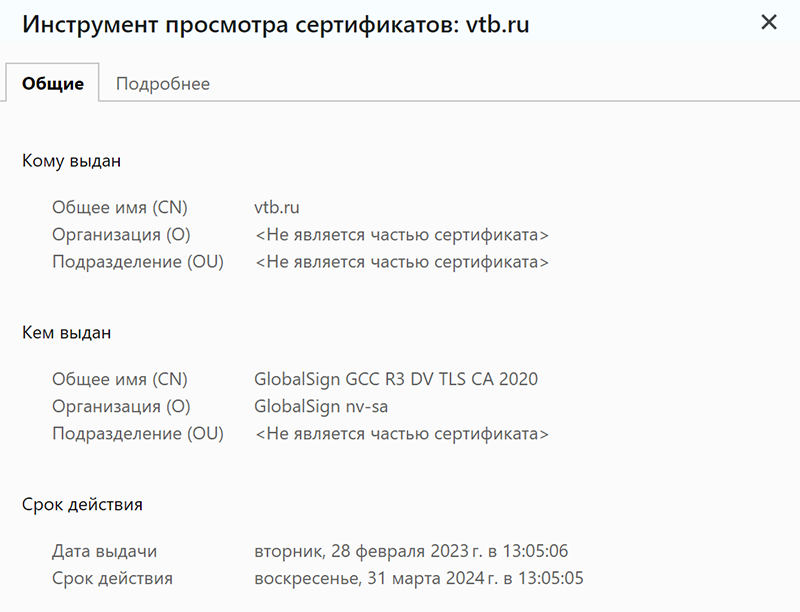

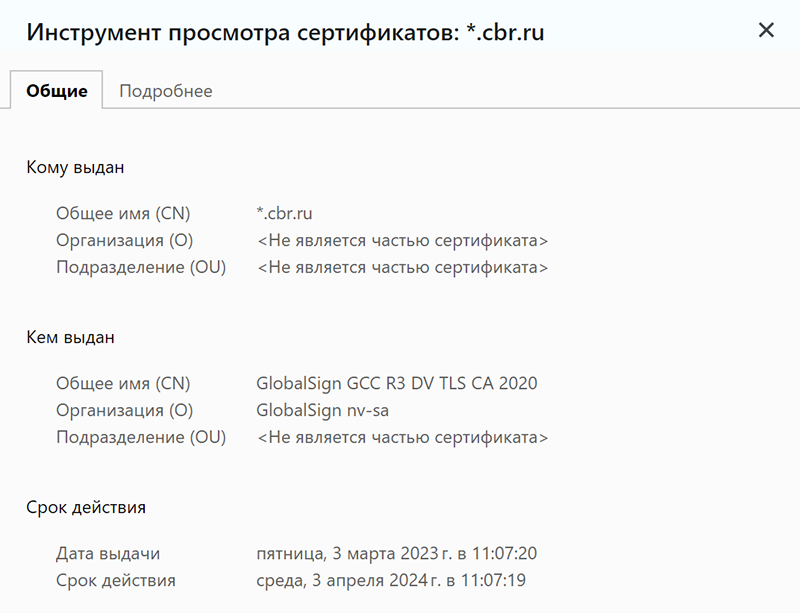

В части тотального HTTPS тоже все непросто. Вскоре после начала СВО в России и Белоруссии перестали работать компании, которые выдают SSL-сертификаты для сайтов — GeoTrust, Sectigo, DigiCert, Thawte и Rapid. Прекратив работу, они отозвали выданные сертификаты, в результате чего множество российских сайтов стали «небезопасными».

В числе пострадавших оказался, например, ЦБ РФ, у которого 1 марта хостинг-провайдер DigiCert (США) отозвал сертификат. В этот же день аналогичная ситуация произошла с сайтом банка ВТБ. Из-за отозванного Thawte Consulting (ЮАР) SSL-сертификата невозможно было выполнить платежи, а сам сайт отображался в браузере как небезопасный.

Для решения проблемы с сертификатами в марте 2022 года была организована бесплатная выдача SSL-сертификатов юридическим лицам через портал Госуслуг. Но у этих сертификатов есть проблема: они работают только в браузерах, которые поддерживают сертификаты российского удостоверяющего центра, то есть в Яндекс.Браузере, Спутнике и Атоме. Чтобы сертификаты признавались в привычных Chrome, Firefox и Safari, нужно установить корневой сертификат российского УЦ вручную.

Подводя итог по использованию защищенных сетевых протоколов с шифрованием, следует отметить, что решение проблемы весьма неоднородно и требует принципиально разных подходов: если запрет небезопасных telnet и ftp, передающих пароли открытым текстом, реализовать достаточно просто, например, с помощью настроек UTM-файрвола, то ситуация с SSL-сертификатами пока находится в стадии проработки. Во всяком случае, единства нет даже среди ведущих финансовых институтов страны: по состоянию на конец января 2024 года сайты ВТБ и ЦБ РФ используют сертификаты GlobalSign, в то время как Сбер перешел на сертификат Минцифры.

Фильтрация трафика

Одна из самых эффективных мер противодействия атакам — это фильтрация вредоносного трафика. Авторы требований по безопасности сайтов предлагают выполнять ее по нескольким направлениям.

Первое направление — ограничить все внешние подключения к интерфейсам управления систем управления сайтами, базами данных и т. п. Открытыми предлагается оставить порты 443/TCP и 80/TCP с принудительным перенаправлением на 443/TCP с HTTPS.

Если добавить к этому фильтрацию IP-адресов по белому списку или вообще разрешить доступ к интерфейсу администратора только «изнутри», то есть через подключение к внутреннему VPN-серверу, защиту от подключения посторонних можно считать высоконадежной. Главное — избегать использования уязвимых VPN¬-серверов, своевременно обновляя их до безопасных версий. Например, в 2023 году были обнаружены уязвимости в VPN-решениях OpenVPN, SoftEther VPN, Cisco NetScaler и других.

Второе направление фильтрации — это защита уровня приложений (Layer 7). Реализовать такую защиту предлагается с использованием WAF в режиме противодействия атакам.

Третье направление фильтрации — защита от DDoS-атак. Конкретных рекомендаций по защите в документе не приводится, поэтому сформулируем меры, которые могут помочь защититься от этого вида вредоносного воздействия:

- Ограничение количества запросов с одного IP-адреса (rate-limit по количеству запросов в секунду).

- Ограничение трафика с одного IP-адреса по объему.

- Фильтрация «мусорного» трафика, в том числе пакетов с неправильными комбинациями флагов, неверным номером последовательности (sequence number) и т.п.

- Геоблокировка по IP-адресу.

- Блокировка по базам прокси и ботнетов от систем коллективного иммунитета, подобных CrowdSec.

- Кэширование статического контента.

Не менее важным направлением фильтрации является проверка потока данных на предмет вредоносных скриптов и шпионского контента.

Заключение

Обострение обстановки в киберпространстве требует более внимательного отношения к укреплению периметра. Главная задача — выработать и реализовать комплекс необходимых и достаточных мер для защиты инфраструктуры, а также дождаться принятия законодательных актов, регулирующих принципиальные вопросы коллективного взаимодействия в части использования протоколов, сертификатов и других существенных компонентов инфраструктуры.

В качестве технического компонента защиты целесообразно рассматривать комплексное решение, например, многофункциональный UTM-шлюз с мощными возможностями управления трафиком, в том числе фильтрации, интеграции с антивирусами и базами данных вредоносных адресов, а также защиты от DDoS-атак. Важно, чтобы этот шлюз, как и остальные компоненты защиты, был российского производства, особенно если речь идет о сайтах, относящихся к КИИ и государственным организациям.

Смарт-Софт предлагает в качестве такого решения свою флагманскую разработку – универсальный шлюз безопасности (UTM) Traffic Inspector Next Generation. Продукт предназначен для защиты корпоративных компьютерных сетей от внешних киберугроз и организации контролируемого доступа пользователей в интернет. Имеет как программно-аппаратное, так и виртуальное исполнение, входит в реестр российского ПО и сертифицирован ФСТЭК по требованиям к межсетевым экранам и системам обнаружения вторжений. Перед приобретением Traffic Inspector Next Generation можно протестировать в своей инфраструктуре бесплатно в течение месяца.

Softline имеет обширный портфель продуктов в области информационной безопасности – подробнее с решениями можно ознакомиться по ссылке. Чтобы узнать больше о продуктах и услугах Смарт-Софт, свяжитесь с Николаем Спирихиным nikolay.spirikhin@softline.com.

Теги:

Подпишитесь на нашу рассылку последних новостей и событий

Подписаться