Внутренняя безопасность «от и до»: три этапа защиты данных в компании

Многие компании трезво подходят к оценке рисков, связанных с информационной безопасностью, и активно защищают данные. Однако при всем многообразии инструментов ИБ до сих пор большинство организаций обходятся «маст-хэв» — минимумом вроде антивирусов, AD и прокси. Как правило, эти решения предполагают защиту периметра, но в современных реалиях этого уже недостаточно.

Для качественного результата нужно защищать информацию внутри организации в трех состояниях: в покое, в работе и в движении. Полная и объективная картина с данными в компании поможет навести порядок, облегчит работу службы ИБ и повысит надежность защиты. Разберемся, как это сделать.

- Откуда берутся и как развиваются инциденты ИБ?

- Как DCAP-системы помогают снизить риск утечек?

- dlp-raspoznat-podgotovku-k-narusheniju-i-predotvratit-utechku-do-ee-nastuplenija">Как с помощью DLP распознать подготовку к нарушению и предотвратить утечку до ее наступления?

- siem-pozvoljaet-uznat-otkuda-budet-ataka">Как SIEM позволяет узнать, откуда будет атака?

- Как интеграция повышает эффективность и при чем тут ИБ-грамотность коллектива?

- Выводы

Откуда берутся и как развиваются инциденты ИБ?

За каждым инцидентом безопасности стоит нарушитель, его мотивы и возможности. Поэтому инцидент начинается до того, как данные утекли, или периметр был скомпрометирован.

Первый критичный момент — когда у человека оказывается доступ к чувствительной информации, которая не нужна ему для исполнения его прямых обязанностей. «Легитимный» доступ оказывается слишком широким, так что им можно злоупотребить. Например, когда менеджер имеет право работать с прайсами, но не должен отправлять их за пределы компании, однако имеет такую возможность.

Вторая опасность возникает, когда у сотрудника появляется намерение нарушить корпоративные правила. Основные мотивы — деньги, убеждения, месть. Сотрудники идут на мошенничество, шпионят на конкурентов или прямо торгуют информацией — из алчности, недовольства уровнем зарплаты или финансовых трудностей. Обиженный работник устраивает саботаж, уносит клиентскую базу и из мести удаляет годовой отчет.

Другие распространенные ситуации — когда сотрудник вешает на монитор стикер с паролями, выполняет инструкции из фишингового письма или заражает ПК, кликнув на вирусный баннер. Бывает, что ошибается технический специалист, и вся информация с корпоративного сервера оказывается в открытом доступе.

Все эти мотивы и риски можно выявить «в зародыше», как и ошибки в распределении доступов. У компании есть возможность действовать превентивно и опережать инциденты. Для этого существуют комплексные системы защиты.

На первом этапе потребуется навести порядок в хранении документов и в распределении прав пользователей. За это отвечают DCAP-решения: от английского Data-Centric Audit and Protection (защита и аудит с фокусом на данных). Как пользователи работают с данными и куда их передают, контролируют DLP-системы (Data Leak Prevention — предотвращение утечек информации). Наконец, системы класса SIEM (Security Information and Event Management — управление событиями и информацией о безопасности) мониторят сохранность инфраструктуры, обнаруживают сбои и угрозы.

Как DCAP-системы помогают снизить риск утечек?

Решения класса DCAP позволяют обнаруживать, классифицировать и контролировать файлы, которые содержат критичные данные, отслеживать изменения в них (создан, изменен, «расшарен», перемещен, удален) и вести архив версий. Системы показывают, кто совершал эти действия, и обнаруживают нарушения прав доступа.

В России DCAP-системы пока представлены нешироко: прежде таким ПО пользовались в основном крупные компании и чаще отдавали предпочтение зарубежному софту. Пионером среди таких систем была FileAuditor от «СёрчИнформ», известного производителя решений для защиты информации.

Первоначальная задача DCAP — выделить в общем массиве чувствительную информацию. Система использует метки, чтобы отнести к одной категории все документы, объединенные по тому или иному признаку: например, всю налоговую отчетность или договоры с клиентами.

Предположим, нужно убедиться, что документ — черновик решения совета директоров. В таком документе должны быть стандартные фразы: ФИО руководства, графы «Дата» и «Подпись», заголовок «Приказ» и тому подобное. Не должно быть слова «Утверждено». Их система ищет с помощью разных поисковых алгоритмов.

В хорошей DCAP для старта работы достаточно включить правила классификации из готовых. Например, «СёрчИнформ FileAuditor» умеет определять более 80 тематических видов документов, включая десятки типов персональных данных, а также кадровую, техническую и финансовую документацию, интеллектуальную собственность.

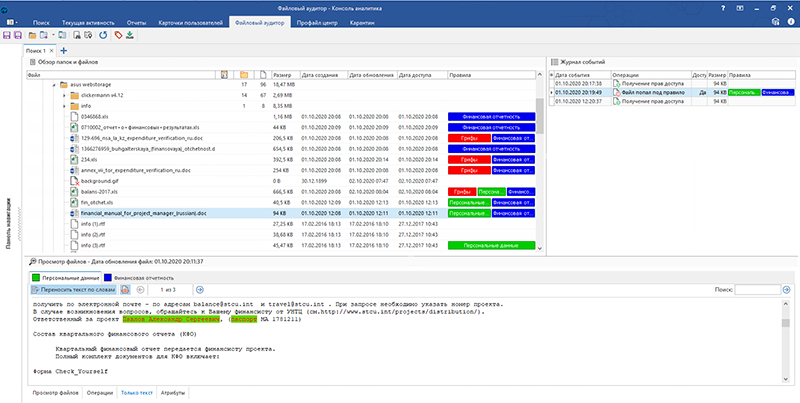

Результаты классификации документов в FileAuditor

Можно найти людей, неправильно хранящих пароли, документы с грифами или налоговую отчетность. Кроме того, можно создать неограниченное количество собственных категорий. После проверки по правилу FileAuditor присваивает файлам метки в соответствии с классификацией, по ним затем легко находить и защищать документы в общем массиве.

В зависимости от ценности для категорий задаются разные правила доступа и использования. FileAuditor показывает список пользователей и групп, которым открыт доступ к конкретным директориям и файлам. И наоборот: по пользователю или группе можно просмотреть все документы, с которыми они могут работать. Для каждого файла и папки видны действия, которые с ними совершают пользователи. В мониторинг операций попадает даже обычное открытие и чтение файла.

Имея перед глазами полную картину хранения и использования данных, можно настроить защиту. Во-первых, встроенные инструменты позволяют вычислить и устранить ошибки в распределении доступов и наследовании прав — для этого в системе есть специальные отчеты. Права пользователей в файловой системе можно изменять прямо из интерфейса программы.

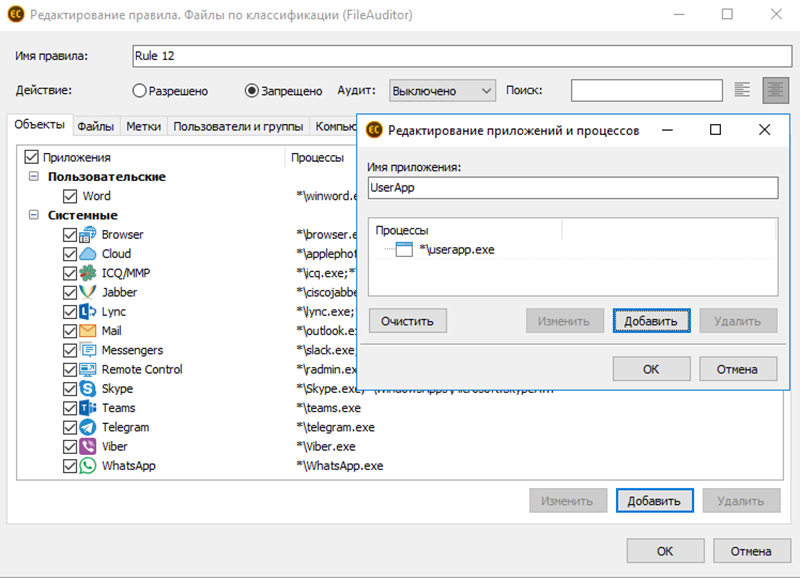

Но главное — угрозу неправомерного доступа можно решить радикально, задав блокировки для отдельных файлов или их категорий. FileAuditor может блокировать доступ к файлам через любое приложение вне зависимости от его версии, типа или происхождения: будь это хоть системный процесс, хоть самописный корпоративный софт.

Настройка блокировки для произвольного приложения в «СёрчИнформ FileAuditor»

Например, если настроен запрет на отправку файлов с меткой «Финансовая отчетность» в MS Outlook у заданной группы сотрудников/на указанных ПК, приложение не сможет открыть такой документ — значит, не сможет и прикрепить во вложение письма при отправке.

Таким образом, DCAP-система решает первую задачу: навести порядок в файловой системе, чтобы не было ситуаций, когда конфиденциальные данные доступны тем, кто не имеет права ими распоряжаться.

Как с помощью DLP распознать подготовку к нарушению и предотвратить утечку до ее наступления?

DLP-системы контролируют каналы передачи данных, предотвращают утечки информации и выявляют нарушения: махинации, мошенничество, фальсификацию документов и другое. Настройка политик безопасности позволяет автоматизировать процесс поиска и анализа инцидентов. Современные DLP-системы включают элементы искусственного интеллекта и другие продвинутые технологии, чтобы защищать даже от нетипичных угроз — например, случайных утечек, фишинга, «угона» аккаунтов, попыток сфотографировать экран ПК на телефон и так далее. «СёрчИнформ КИБ» как один из флагманов рынка развивает эти возможности.

DLP-системы анализируют весь трафик, который передается внутри компании и за ее пределы, то есть данные в движении. Чем больше каналов контролируется, тем эффективнее защита: меньше шансов, что корпоративная информация «утечет». «СёрчИнформ КИБ» контролирует максимум каналов — даже те, что долгое время оставались слепым пятном в других DLP-решениях (например, удаленные подключения или «сливы» на смартфоны). Система автоматически ищет признаки инцидентов безопасности: в КИБ больше 250 готовых политик, которые учитывают распространенные проблемы бизнеса — например, откаты и фирмы-боковики, связи с конкурентами, подделку документов и тому подобное. Можно создать неограниченное количество собственных политик безопасности — самостоятельно или с помощью вендора.

Также контролируется активность сотрудников за ПК: какие программы они открывают и сколько времени в них проводят, что набирают на клавиатуре, что выводится на экран монитора и кто именно за ним находится. Так, в «СёрчИнформ КИБ» работает технология компьютерного зрения, которая распознает лица пользователей и сообщает ИБ-специалисту, если за ПК посторонний или несколько человек, нет никого, или камера заклеена и выведена из строя. По собранным данным система строит отчеты: в КИБ больше 30 предустановленных шаблонов, их можно донастроить под себя.

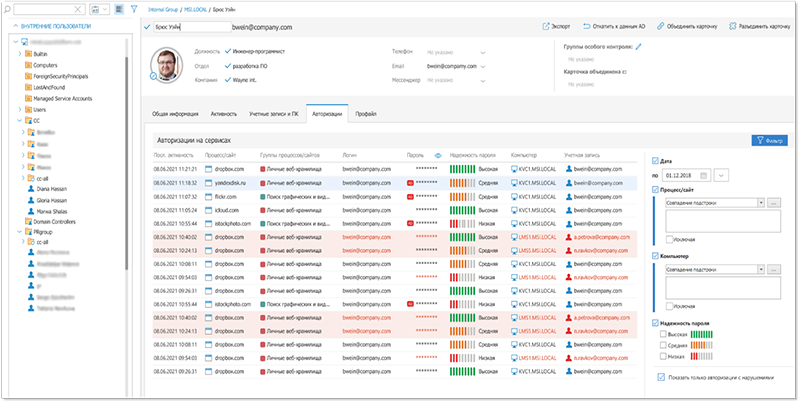

Карточка пользователя с отчетом по авторизациям и надежности паролей

Все эти возможности позволяют заметить изменения в поведении сотрудника на раннем этапе: от конфликта с коллегами или финансовых трудностей до первого контакта с конкурентом. То есть узнать о подготовке инцидента можно до того, как он произошел.

Под контролем оказываются даже риски непреднамеренного раскрытия корпоративных данных: например, отчеты по стойкости паролей (такие в КИБ предупреждают, что аккаунт сотрудника слабо защищен и может быть скомпрометирован), или алгоритмы выявления фишинговых писем, которые помогают минимизировать случайные утечки.

Как SIEM позволяет узнать, откуда будет атака?

SIEM-системы в режиме реального времени выявляют атаки и неполадки в IT-инфраструктуре. ПО распознает инциденты безопасности в связке событий, которые в отдельности не выглядят опасными. Продвинутые SIEM не только визуализируют происходящее в компьютерной сети, но и позволяют активно реагировать на опасные события.

SIEM обрабатывает данные от всех элементов IT-инфраструктуры: активность на ПК и серверах, в файловой системе и БД, учитывает сигналы систем безопасности. Системы работают как видеонаблюдение, причем с автоматическим обнаружением угроз. Чтобы вычленить угрозы из потока сообщений, в SIEM работают правила корреляции: они сопоставляют разрозненные сигналы из разных источников.

Обычно эти правила пишут на языках программирования, что сразу повышает требования к квалификации администраторов системы. В «СёрчИнформ SIEM» это реализовано проще: в системе больше 350 предустановленных правил, а недостающие можно создать в графическом конструкторе в пару кликов. Система готова к использованию с первого запуска, и работать с ней можно без специальных навыков. При этом функционал совсем не «для новичков»: он шагает за пределы стандартных для этого класса решений.

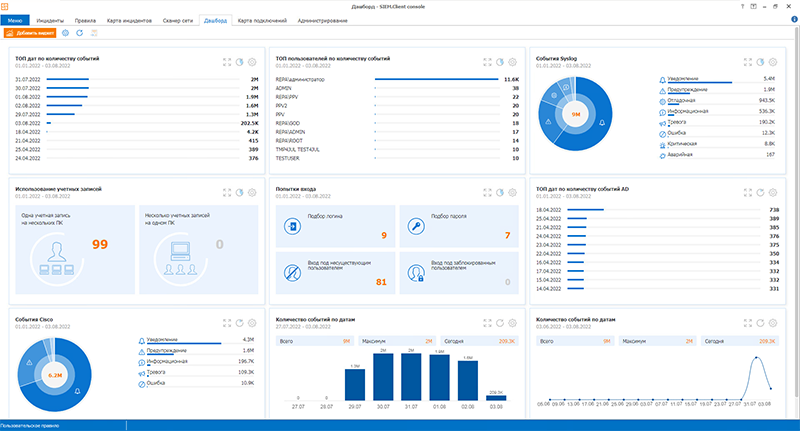

Дашборд в «СёрчИнформ SIEM»

В интерфейсе системы можно настроить скрипты, которые запустят автоматическую реакцию при выявлении инцидента. Например, когда на ПК происходит массовое шифрование файлов, SIEM может запустить реакцию антивируса (сканирование, удаление файлов или помещение «зловреда» в песочницу).

SIEM-системы позволяют вовремя замечать потенциальные уязвимости, через которые возможны внешние атаки или случайная компрометация данных. Плюс такой мониторинг дает понять, как с данными взаимодействуют не только пользователи, но и процессы — в ПО и оборудовании.

Как интеграция повышает эффективность и при чем тут ИБ-грамотность коллектива?

Инструменты информационной безопасности развивались по принципу «Одна задача — одно решение». В современных реалиях актуально правило: чем больше в компании ИБ-решений, тем меньше вероятность, что какая-то проблема окажется незамеченной. При этом расширение «арсенала» требует больше ресурсов и свободных рук внутри службы информационной безопасности. Поэтому задача по интеграции защитных продуктов стоит острее. Оптимальный вариант интеграции — сквозной обмен данными, чтобы информация из всех источников не терялась и учитывалась при комплексных расследованиях.

Решения «СёрчИнформ» работают именно так: «СёрчИнформ SIEM», «СёрчИнформ КИБ» и «СёрчИнформ FileAuditor» бесшовно интегрируются в одном интерфейсе, их можно подключить к единому центру управления. Это экономит усилия ИБ-специалиста по контролю всех систем, а также ресурсы компании по закупке серверного оборудования. Более того, они усиливают друг друга. Например, когда DCAP выявляет конфиденциальный документ и запрещает его пересылку, DLP дополнительно страхует от «расшаривания» пользователем отдельных критичных отрывков из него, скажем, в мессенджере. А SIEM проверяет, как системные администраторы справляются с базовым распределением доступов к файловым ресурсам.

Но мало обходиться одной автоматикой. Необходимо обучать персонал правилам ИБ и внедрять «открытый» режим контроля — когда средства защиты уведомляют сотрудников о рисках, корпоративных политиках безопасности и действующих ограничениях. Еще лучше, когда пользователи вовлечены в принятие решений. Например, КИБ предупреждает, что отправка письма с определенным вложением может грозить компрометацией данных: тогда сотруднику нужно сообщить службе ИБ, что он доверяет адресату; пользовательский интерфейс DLP это позволяет. В такой же ситуации FileAuditor запретит отправлять письмо или сохранять документ без метки конфиденциальности.

Такой подход повышает ответственность и дисциплину сотрудников, а потенциальным нарушителям, которые готовы осознанно нарушить правила, дает понять, что ведется контроль.

Выводы

Комплексный контроль позволяет больше, чем просто выявление отдельных нарушений. Становятся заметны системные проблемы: непродуктивные бизнес-процессы, кадровые сложности и бреши в защите. Работая совместно, инструменты информационной безопасности дополняют друг друга. Интеграция ПО усиливает эффект, ведь в идеальном варианте интегрированные решения — это единая консоль, где перед глазами вся информация о компании, а под рукой все инструменты для предупреждения инцидентов.

Получайте новые статьи моментально в Telegram по ссылке: https://t.me/sldonline_bot.

Теги:

Подпишитесь на нашу рассылку последних новостей и событий

Подписаться