Сколько стоят хакерские услуги в дарквебе

- Рынок доступов

- Доступы по цене айфона и квартиры

- Какие компании чаще взламывают

- Каждая третья взломанная компания из США

- Организациям нужно подготовиться

Когда злоумышленник взламывает сайт, веб-сервер, базу данных или рабочую станцию, то говорят, что у него есть доступ. Сегодня такой доступ можно передать третьим лицам, как ключи от квартиры, и это превращается в выгодный бизнес.

Еще недавно, обнаружив известную уязвимость в веб-сервисе большой организации, многие скрипт-кидди могли бы растерянно развести руками подобно герою Траволты в «Криминальном чтиве»: как развивать атаку без специальных знаний? Но в последнее время знания не нужны: лазейки в чужие системы можно просто купить. Согласно исследованию Positive Technologies, в дарквебе продают более 80 доступов к активам очень крупных компаний. Стоимость некоторых доступов доходит до 100 000 долларов. В этой статье мы расскажем, компании из каких стран чаще всего становятся жертвами взлома и что такое партнерская программа шифровальщика.

Считается, что проблема кибератак со стороны низкоквалифицированных хакеров более актуальна для небольших компаний, которые не готовы вкладывать значительные средства в защиту своих ресурсов. Но наши тесты на проникновение показывают уязвимость и крупного бизнеса. В прошлом году во внутренние сети 71% компаний могли проникнуть хакеры без серьезной технической подготовки. При этом в каждой шестой компании были обнаружены следы атак злоумышленников — веб-шеллы на ресурсах сетевого периметра, вредоносные ссылки на официальных сайтах или валидные учетные записи в публичных базах утечек.

Аналитики Positive Technologies изучили 190 площадок в дарквебе, где представлены предложения о покупке и продаже инструментов, используемых в кибератаках, а также объявления о заказной разработке вредоносного ПО. В числе исследованных теневых ресурсов форумы, специализированные маркетплейсы и чаты преимущественно с русско- и англоговорящей аудиторией. Общая посещаемость ресурсов — более 70 млн человек в месяц.

Рынок доступов

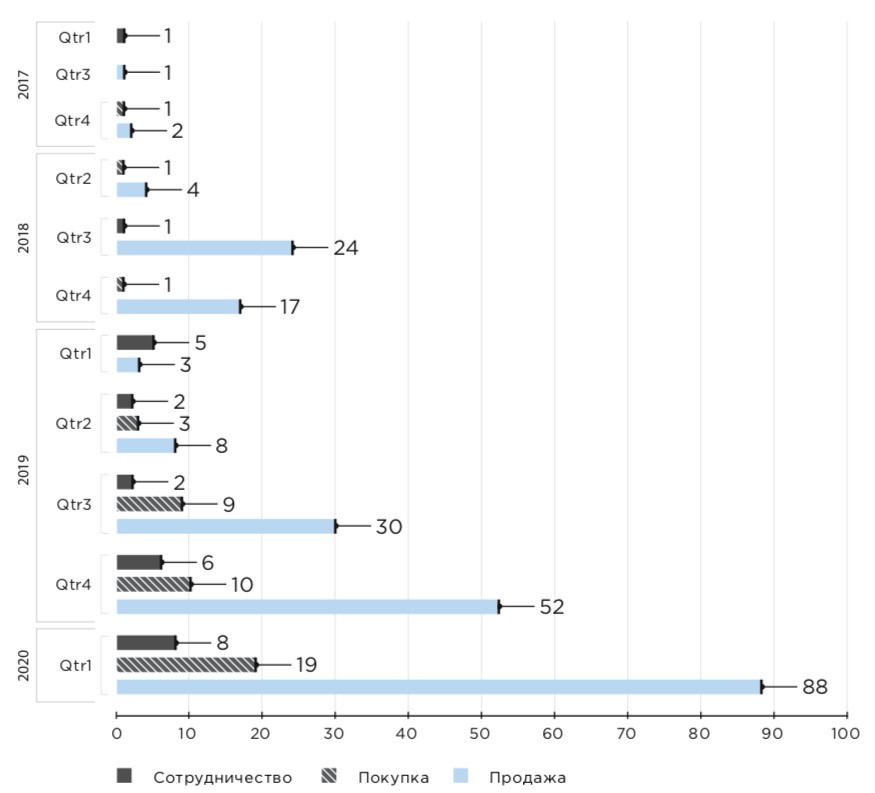

Количество новых веток, посвященных доступам к корпоративным сетям, на теневых форумах

Еще недавно злоумышленников интересовали доступы к единичным серверам, которые скупались на теневом рынке по цене до 20 долларов. Но уже со второй половины 2019 года мы видим, как на специализированных хакерских площадках растет число новых тем, посвященных покупке доступов к локальной сети компаний. Появились скупщики, которые предлагают пользователям значительно более выгодные условия, а также постоянное сотрудничество. К примеру, если взломана инфраструктура компании с годовым доходом от 500 млн долларов, предлагается доля от потенциальной прибыли после завершения атаки, размер которой может доходить до 30%. Такое разделение труда привлекает неофитов.

За спросом подтянулось предложение. Уже в конце 2019 года открыто продавались более 50 доступов в сети крупных компаний со всего мира, а к концу марта — более 80. Среди жертв значились организации с годовым доходом от сотен миллионов до нескольких миллиардов долларов.

Доступы по цене айфона и квартиры

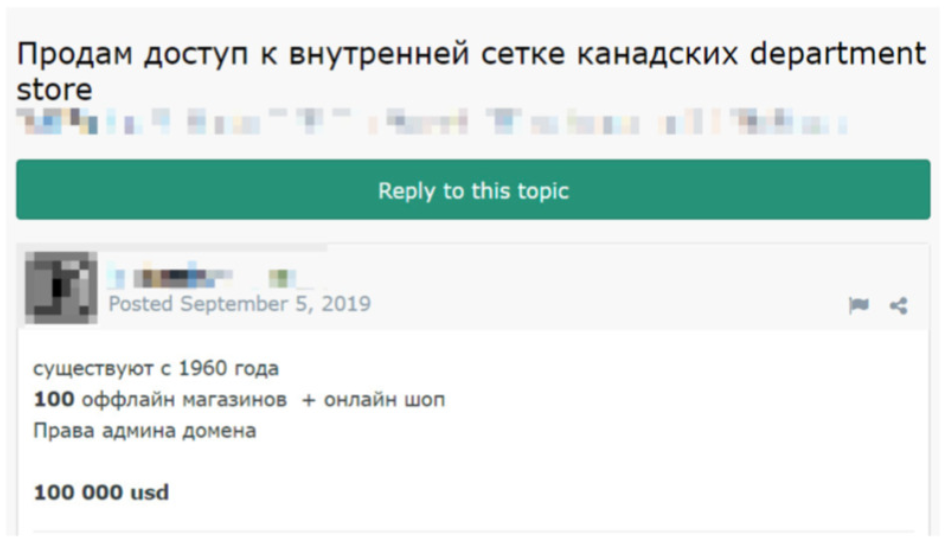

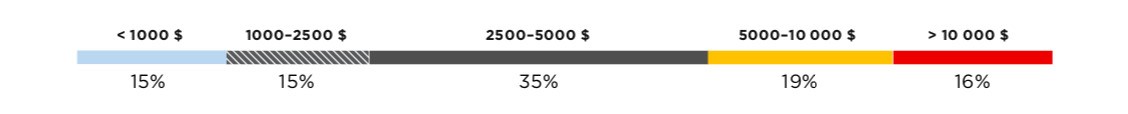

Продавцы оценивали свой товар в суммы от 500 до 100 000 долларов. Средняя стоимость привилегированного доступа к локальной сети сейчас составляет порядка 5000 долларов.

Стоимость некоторых доступов доходит до 100 тысяч долларов

Раньше низкоквалифицированным злоумышленникам было сложно получать прибыль, ведь у них недостаточно навыков, чтобы после проникновения развить атаку до кражи какой-либо ценной информации или вывода денег. С появлением спроса на доступы у них появился постоянный источник дохода. Покупателями выступают другие киберпреступники. Они могут либо сами развить атаку до интересующих их бизнес-систем, либо нанять команду более квалифицированных хакеров, которые за короткое время смогут получить привилегии администратора домена и разместят вредоносные файлы на критически важных для жертвы серверах.

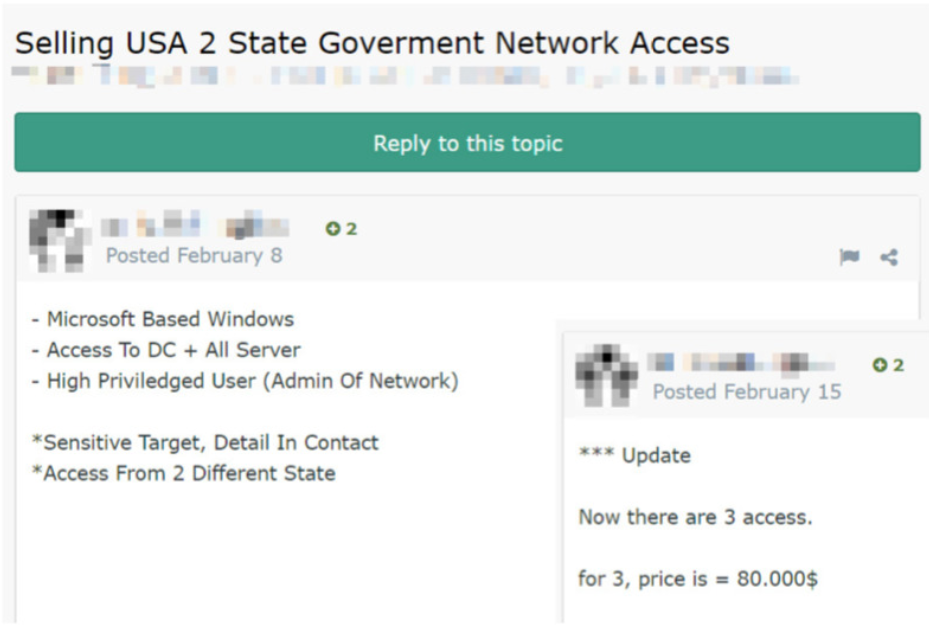

Есть и другие предложения. Три доступа к контроллеру домена и всем серверам госорганизации США с правами администратора домена оценены в 80 000 долларов.

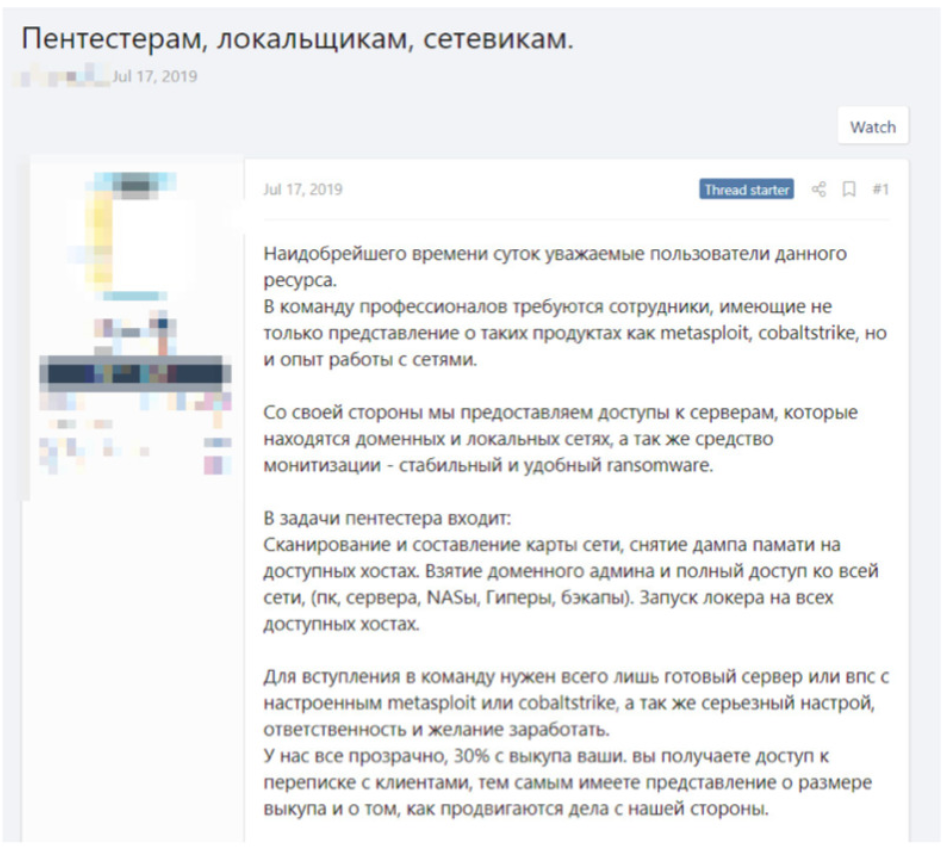

Одними из первых новую схему взяли на вооружение операторы шифровальщиков, скупая доступы за фиксированную плату у одних преступников и нанимая других уже для размещения ВПО в локальной сети за высокий процент от полученного с жертвы выкупа. На теневых форумах эта схема получила название «партнерская программа шифровальщика» (ransomware affiliate program).

Как пишут в одном из объявлений, в задачи нанимаемого преступника входят сканирование и составление карты сети, снятие дампа памяти на доступных узлах, получение полного доступа к сети и запуск локера на всех доступных узлах. В списке требуемых навыков — знание Metasploit и Cobalt Strike, опыт работы с сетями, серьезный настрой и ответственность.

На первом месте - не банки

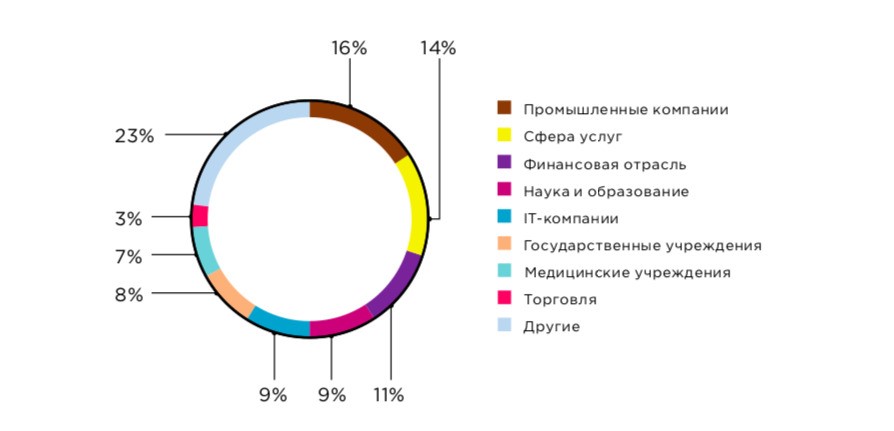

Среди взломанных организаций больше всего промышленных компаний. Это может показаться неожиданным, но интерес злоумышленников к реальному сектору действительно повысился. По нашим оценкам, в 2019 году доля атак на промышленные компании выросла до 16% против 4% в 2018 году.

В прошлом году каждый третий участник нашего опроса, представляющий промышленность и топливно-энергетический комплекс, отметил, что в его компании не проводится обучение по вопросам кибербезопасности, а 44% респондентов констатировали, что такое обучение проводится у них лишь формально, его качество не проверяется. Это облегчает фишинговые атаки.

Есть также сложности с построением процессов ИБ: 23% участников опроса отмечали, что в их компаниях практика выявления и расследования инцидентов ИБ отсутствует, а 46% участников признали, что квалификация специалистов по ИБ в компании недостаточна для выявления и расследования киберинцидентов. Другими словами, если кто-то получит доступ к корпоративной или технологической сети, сайту, оборудованию промышленной компании, об этом могут не узнать, пока не произойдет серьезный инцидент.

На втором месте по числу взломанных доступов сфера услуг (14%). Далее следуют финансовая отрасль (11%), наука и образование (9%), IT-компании (9%), государственные организации (8%) и медицинские учреждения (7%).

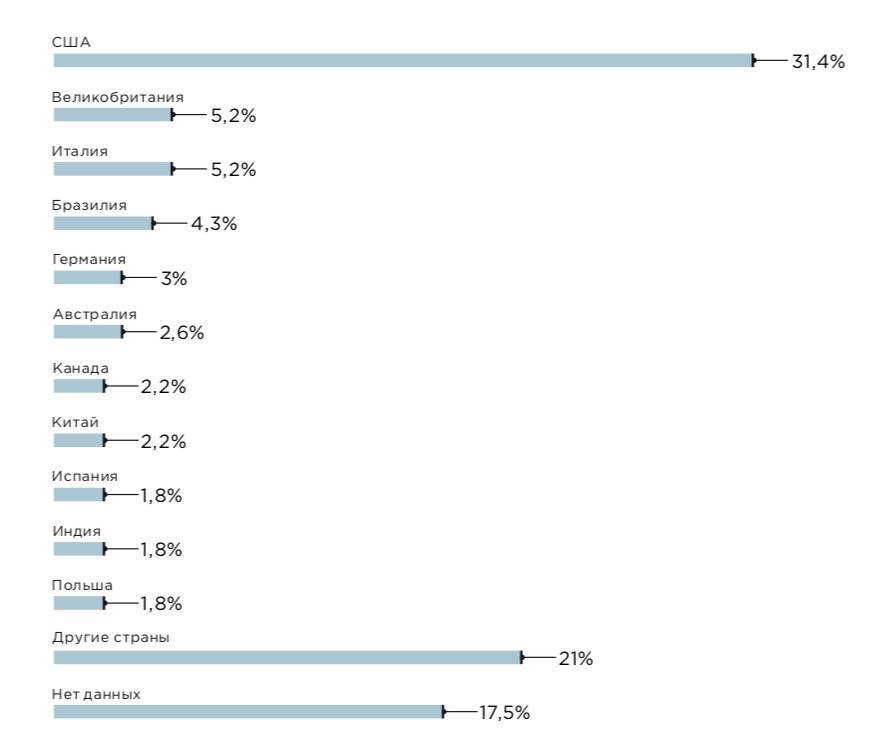

Каждая третья взломанная компания из США

Больше всего на черном рынке доступов к компаниям из США — почти треть от всех предложений. В США чаще всего продаются доступы в организации сферы услуг (20%), промышленные компании (18%) и государственные учреждения (14%). С большим отрывом от США идут Великобритания и Италия (по 5,2% доступов). В Италии отрасли, доступы в компании которых продаются чаще всего, иные: промышленность и сфера услуг в 25% и 17% случаев соответственно. В Великобритании: сфера услуг (33%), наука и образование (25%), финансовая отрасль (17%). В Бразилии в 20% случаев речь идет о продаже доступа к сетям государственных учреждений и в 10% — медицинских. По 29% всех продаваемых доступов в немецкие компании приходится на ИТ и сферу услуг. Прямых свидетельств продажи доступов в российские организации не зафиксировано, однако надо учитывать, что 17,5% всех подобных предложе¬ний на теневом рынке не имеют географической привязки, а также что часть данных продаются и покупаются вообще без объявлений.

География взломанных компаний

Организациям нужно подготовиться

Мы ожидаем, что в ближайшее время крупные организации могут попасть под прицел низкоквалифицированных нарушителей, которые нашли способ легкого заработка. Количество внешних атак на инфраструктуру организаций существенно вырастет. Эта проблема была особенно актуальна, когда множество компаний в спешке переводили сотрудников на удаленную работу.

Хакеры будут искать любую незакрытую брешь в системах на периметре сети, например забытое незащищенное веб-приложение, необновленное ПО или некорректно сконфигурированный сервер со слабым паролем администратора. Чем крупнее взломанная компания и чем выше полученные привилегии, тем более выгодную сделку может провести преступник.

Организациям следует уделять внимание комплексной защите инфраструктуры — как на сетевом периметре, так и в локальной сети. Мы рекомендуем убедиться, что все сервисы на периметре сети защищены, а в локальной сети обеспечен достаточный уровень мониторинга событий безопасности для выявления нарушителя. Регулярный ретроспективный анализ событий безопасности позволит обнаружить пропущенные ранее кибератаки и устранить угрозу до того, как доступ к сети вашей компании кто-то купит в дарквебе.

Авторы:

Екатерина Килюшева, руководитель исследовательской группы отдела аналитики информационной безопасности Positive Technologies

Вадим Соловьев, старший аналитик информационной безопасности Positive Technologies

Яна Авезова, аналитик информационной безопасности Positive Technologies

Теги:

Подпишитесь на нашу рассылку последних новостей и событий

Подписаться