Централизация или независимость?

Как обеспечить безопасность сети компании с филиалами в разных регионах

Реализация сетевой безопасности компаний, подразделения которых расположены в разных регионах — задача, решить которую можно различными способами. Наиболее распространенными являются два подхода:

- независимый, при котором на уровне организации принимается набор стандартов, а их реализация отдается на откуп сотрудникам региональных подразделений;

- централизованный, когда все защитные системы закупаются и настраиваются единым образом, а затем устанавливаются в филиалы, сотрудники которых не имеют доступа к управлению.

Рассмотрим достоинства и недостатки каждого из подходов.

Независимый подход

Независимая организация безопасности означает, что региональные ИТ-службы самостоятельно решают все вопросы защиты сетевой инфраструктуры от приобретения до настройки систем противодействия кибератакам. Головная организация может сформировать единый технологический стандарт, определить требования к функциональности системы защиты или набор правил межсетевого экрана, но это необязательно.

Такой способ взаимодействия имеет как достоинства, так и недостатки.

Достоинства:

- Эффективность. Если инфраструктура региональных подразделений разнородна и представляет собой «сборную солянку», образовавшуюся, например, в результате слияния нескольких компаний, приведение к единому стандарту может занять не один год в зависимости от размера сети. При этом даже в переходный период сеть компании нужно защищать. С точки зрения затрат времени и ресурсов оптимальным решением будет поручить эту задачу тем, кто хорошо владеет ситуацией — региональному ИТ-подразделению.

- Экономия трудозатрат. Дистанционная поддержка разнородной инфраструктуры — сложная задача. Поэтому делегирование этой работы в регион значительно упрощает взаимодействие между головной компанией и региональными подразделениями и чётко разграничивает сферы ответственности.

Недостатки:

- Легкость злоупотреблений. Сотрудники региональных ИТ-служб могут использовать свои полномочия некорректно, например ухудшить защищенность сети, открыв себе удаленный доступ, позволив сотрудникам своего офиса посещать небезопасные интернет-ресурсы или разрешив выполнять действия, нарушающие политику безопасности организации.

- Низкая квалификация. Если в крупных городах дефицит квалифицированных специалистов — редкое явление, в небольших городских поселениях это вполне обычная картина. Настройка защитного решения, произведенная сотрудником, не обладающим необходимыми знаниями, может привести к тому, что сеть окажется уязвимой для всех видов атак.

- Сложность управления. В условиях, когда решения о мерах защиты принимают региональные сотрудники, внедрение изменений занимает продолжительное время. А поскольку ИТ-служба ГО не может проконтролировать исполнение указаний, региональные сети становятся источником киберрисков.

Централизованный подход

Этот вариант взаимодействия предполагает, что все управление инфраструктурой и защитой производятся из единого центра. Как правило, такую работу выполняет выделенная группа администраторов в составе ИТ-службы головного офиса. При этом региональные подразделения оснащены стандартным оборудованием, конфигурация сети и настройки защиты унифицированы, а необходимые изменения можно быстро развернуть во всех регионах разом.

Достоинства:

- Выше уровень безопасности. Унифицированная конфигурация сетевой инфраструктуры в сочетании с квалифицированным управлением дают большую уверенность в том, что система защиты остановит кибератаки и действия злонамеренных инсайдеров.

- Управляемость и оперативность. Управление защитой всей сети из единого центра обеспечивает целостное внедрение новых конфигураций системы защиты без задержек.

Недостатки:

- Стоимость. Разовые затраты на внедрение унифицированной инфраструктуры во всех регионах могут вылиться в значительную сумму.

- Сложность внедрения. В процессе развертывания типового оборудования в регионах может оказаться, что первоначальное обследование было проведено недостаточно подробно, и где-то требуется дополнительные усилия по корректировке типовой конфигурации и/или закупка дополнительных устройств для замены устаревших.

- Сопротивление региональных ИТ-служб. Централизация управления системой защиты лишает региональных айтишников привычных полномочий. Некоторые сотрудники расценивают это как вмешательство в их сферу ответственности и пытаются саботировать нововведения.

Что выбрать?

В качестве решения, которое позволяет централизованно управлять безопасностью всех территориально удаленных структурных подразделений, рассмотрим универсальный шлюз безопасности (UTM) Traffic Inspector Next Generation версии Enterprise.

Traffic Inspector Next Generation Enterprise имеет в составе систему централизованного управления распределенной инфраструктурой сетевых шлюзов – Central Management System.

Для организации управления «из центра» одному из шлюзов Traffic Inspector Next Generation назначают роль мастер-узла (master node). Обычно в этом качестве используют шлюз центрального офиса организации. Из интерфейса мастер-узла выполняется централизованное администрирование, диагностика и сбор данных с сетевых шлюзов, расположенных в удаленных офисах.

Шлюзы Traffic Inspector Next Generation в каждом из удаленных офисов учреждения устанавливаются в режиме подчиненного узла (slave node). Подчиненный узел получает свои настройки от мастер-узла и в соответствии с ними контролирует и защищает сетевое взаимодействие между компьютерами удаленного офиса и сетью Интернет.

Рис. 1. Система централизованного управления распределенной инфраструктурой сетевых шлюзов Traffic Inspector Next Generation Enterprise

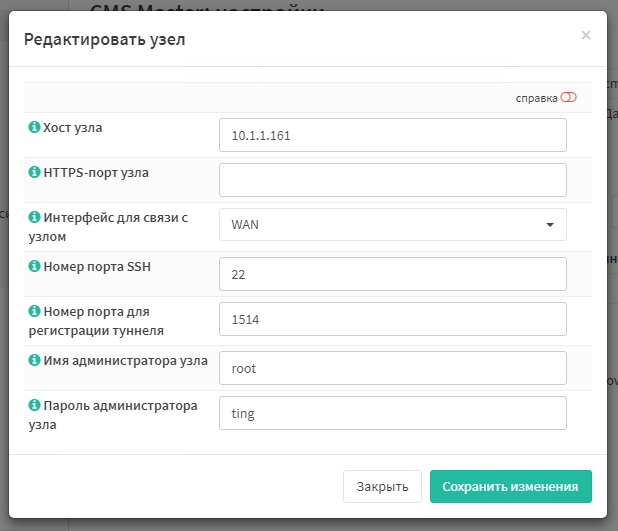

В процессе развертывания решения администратор настраивает каждый из узлов будущей инфраструктуры для взаимодействия с мастер-узлом, а на мастер-узле производится регистрация подчиненных шлюзов.

Рис. 2. Окно добавления подчиненного узла в Traffic Inspector Next Generation Enterprise

Сетевое взаимодействие между главным и подчиненными шлюзами производится по защищенным соединениям SSH и HTTPS. Завершив базовую настройку инфраструктуры, администратор может передать на подчиненные узлы настройки и получить от них диагностические сообщения, просмотреть syslog-журналы и установить обновления.

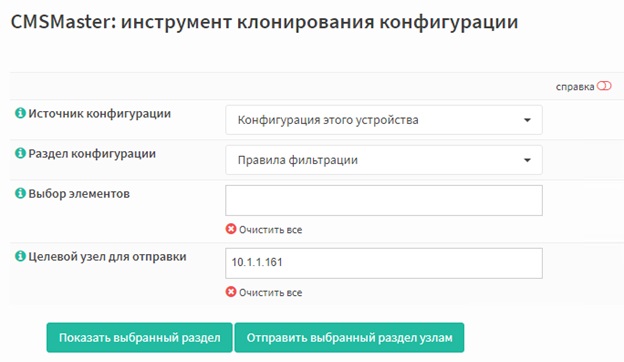

Если потребуется добавить в сеть организации новое подразделение, с помощью Central Management System легко клонировать конфигурацию имеющегося узла и отправить ее на новый шлюз.

Рис. 3. Настройки для передачи правил фильтрации Traffic Inspector Next Generation Enterprise

Заключение

Независимое управление безопасностью сетей региональных подразделений было оправдано, пока каналы связи и оборудование не обладали достаточной надежностью. В современных условиях практически любая компания может позволить себе арендовать несколько VPN-каналов до каждого удаленного подразделения, чтобы обеспечить отказоустойчивую работу.

С учетом сказанного в качестве приоритетного решения следует рассматривать централизованный подход, поскольку он обеспечивает лучшую эффективность и более высокий уровень безопасности. При этом первоначальные инвестиции на унификацию оборудования и приобретение комплексного защитного решения быстро окупятся за счет устранения рисков информационной безопасности и снижения трудозатрат ИТ-персонала.

Примечание

Получите консультацию специалиста Softline по вопросу Traffic Inspector Next Generation:

Дмитрий Банников, email: Dmitriy.Bannikov@softline.com.

Для получения 5% скидки при оформлении заказа на Traffic Inspector Next Generation сообщите менеджеру промокод SoftTING04. Промокод действителен до 31.12.2020.

Подпишитесь на нашу рассылку последних новостей и событий

Подписаться