SOC - центр мониторинга и реагирования

Softline предлагает своим заказчикам уникальный облачный сервис ISOC, который позволяет построить эффективную систему мониторинга и реагирования на инциденты и управлять ей практически с нуля. ISOC предоставляет комплексный подход к управлению киберинцидентами на всех этапах их жизни. В рамках сервиса мы используем собственную платформу Infosecurity SOC, объединяющую в себе передовые технологии рынка ИБ в области мониторинга и анализа событий, телеметрии и сетевого трафика, реагирования на инциденты ИБ, автоматизации, управления данными о киберугрозах и уязвимостях. Все сервисы, включая встроенный SIEM и IRP, заказчик получает напрямую у Softline. Данные попадают в SOC посредством защищенного канала связи и обрабатываются с помощью технологического стэка, основанного на технологии BigData.

Центр мониторинга и реагирования SOC Softline

Быстрый старт

При необходимости можем максимально быстро подключить к Центру противодействия киберугрозам за счет готового экспертного набора правил реагирования и поддержи большого количества источников.

Доступ к лучшим практикам

Мы используем актуальные данные Threat Intelligence, а также обмениваемся информацией об угрозах с другими SOC и CERT

Реагирование на инциденты

Скорость обработки событий – более 100 тыс. eps. Это значит, что в случае инцидента информация о нем будет моментально передана в Центр мониторинга

Безопасность

мы имеем сертификаты ISO 20000, 9001, а также все необходимые лицензии ФСТЭК и ФСБ для обеспечения деятельности по защите ваших данных, в том числе статус корпоративного центра ГосСОПКА

Высокое качество

технологии ISOC признаны на международном уровне, что подтверждается статусом CERT университета Карнеги Меллон и аккредитацией сообщества FIRST (Forum of Incident Response and Security Teams)

Соответствие требованиям

ISOC обеспечивает соответствие требованиям законодательства и стандартов: ФЗ-187, ФЗ-152, Указа №250, ГОСТ 57580

Экспертиза

За плечами команды ГК Softline опыт построения одного из крупнейших SOC в банковском секторе России с численностью более 35 000 рабочих станций и региональной сетью по всей стране. А проект «ISOC в SBI Bank» признан победителем в номинации «Лучшее решение в предметной области: Безопасность» в 2019 году по версии профессионального сообщества Global CIO

Обмен информацией

На основе действующего договора с Национальным координационным центром по компьютерным инцидентам (НКЦКИ) компания осуществляет подключение субъектов КИИ к Государственной системе обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА)

Кастомизация сервиса

Команда максимально оперативно разработает новые плейбуки по требованиям заказчика, а также при появлении новых угроз

Современные средства защиты

Современные средства защиты позволяют обезопасить ИТ-инфраструктуру от конкретных типов угроз, но не дают комплексного представления о происходящем. Получить более полную картину можно с помощью консолидированного анализа событий, поступающих от разных средств защиты. Данные собираются с помощью SIEМ-решения.

Однако технология — не единственная составляющая центра мониторинга и реагирования на инциденты (SOC). Не менее важны процессы и персонал, который осуществляет сопровождение, настройку оборудования и ПО и обработку инцидентов. Infosecurity a Softline Company обладает необходимой инфраструктурой для обслуживания SOC, а в состав компании входит специализированное подразделение, укомплектованное сертифицированными специалистами.

Softline оказывает услуги центра мониторинга и реагирования на инциденты, внедрение и сопровождение SIEM-решений от ведущих вендоров, а также собственной SIEM-платформы (Messila SIEM) с использованием технологий Big Data.

На основе действующего договора с Национальным координационным центром по компьютерным инцидентам (НКЦКИ) компания осуществляет подключение субъектов КИИ к Государственной системе обнаружения, предупреждения и ликвидации последствий компьютерных атак (ГосСОПКА).

Softline обладает необходимой инфраструктурой для обслуживания SOC, а в состав компании входит специализированное подразделение, укомплектованное сертифицированными специалистами.

Возможности SOC

- Минимизирует риски проникновения в инфраструктуру.

- Своевременно оповещает о возникновении угроз для бизнес-процессов.

- Сокращает время реакции на инциденты благодаря готовым сценариям реагирования и высококвалифицированным специалистам.

- Экономит время и бюджет, затраченные на построение Центра мониторинга.

- Решает кадровый вопрос: обслуживанием SOC занимаются квалифицированные специалисты сервисного провайдера, что гарантирует стабильно высокий уровень сервиса в режиме 24/7.

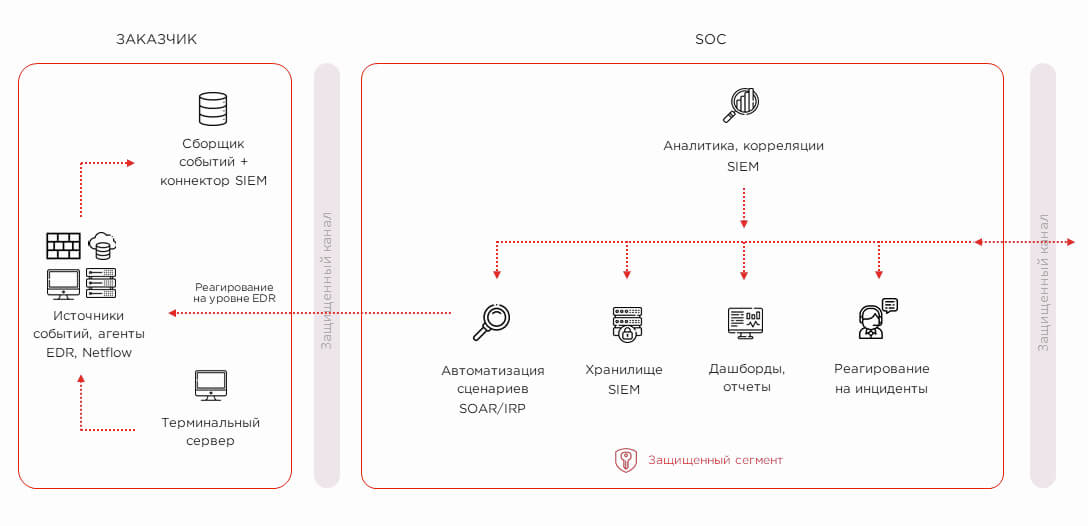

Варианты реализации SOC

В зависимости от ваших потребностей, наличия ПАК и ПО, мы предлагаем два варианта реализации SOC:

Привлечение провайдера SOC на определенный состав работ, остальное поддерживать самостоятельно (гибридный SOC)

-

Обработка и хранение событий на своей стороне

– вы будете знать ваш SOC «от и до». -

Гибкость в предоставлении сервиса

– вы самостоятельно сможете определить, какой функционал вы хотите передать на аутсорсинг провайдеру, а какой поддерживать самостоятельно. -

Фиксированные SLA для провайдера

– вы всегда будете понимать, как быстро будет обработан инцидент или решен определенный вопрос.

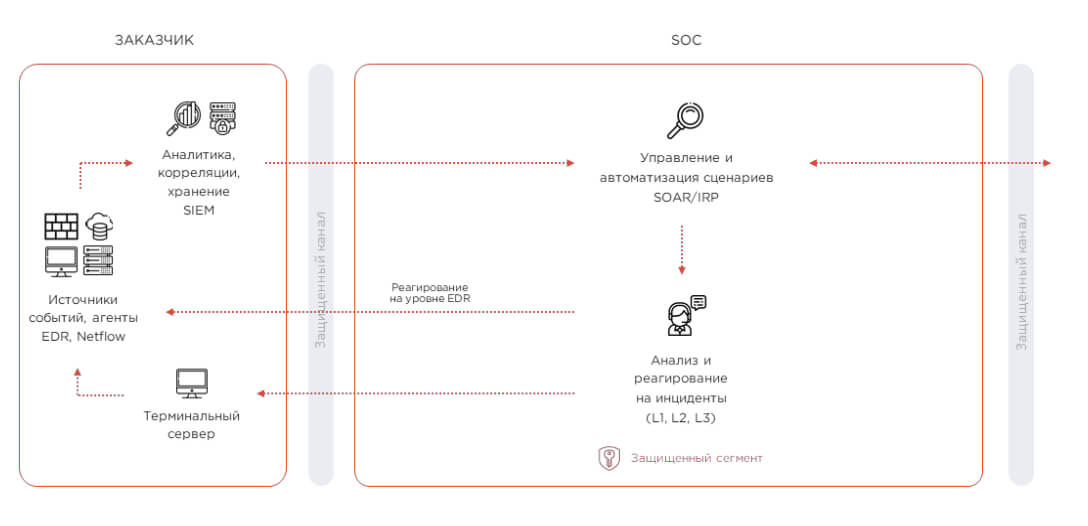

Полноценное подключение к провайдеру SOC (SOC as a Service). Обработка событий и выявление инцидентов происходит на мощностях Softline.

-

Фиксированные SLA

– вы всегда будете понимать, как быстро будет обработан инцидент или решен определенный вопрос. -

Оперативная реакция

– сервис предоставляется в режиме 24х7, поэтому вся информация об угрозах и уязвимостях поступает своевременно. -

Решение проблемы кадров

– вам не нужно искать дорогих специалистов и обучать своих: сервис сопровождают профильные эксперты. -

Экономия ресурсов

– снижение затрат (оборудование, персонал) на инфраструктуру для управления инцидентами.

Преимущества аутсорсинга от Softline

- Нет необходимости найма сотрудников для обслуживания SOC и отсутствует риск их увольнения.

- Не нужно разбираться с техническими аспектами и заниматься проблемами работы системы (включая коммуникации с вендорами).

- Стоимость аутсорсинга соизмерима либо меньше стоимости содержания в штате выделенных сотрудников SOC.

- Нет необходимости нести расходы на обучение сотрудников SOC.

- Снижается риск того, что сотрудники ИБ вступят в сговор с сотрудниками IT для сокрытия инцидента.

- Прозрачное понимание состава услуг и стоимости, получение результата в явном виде.

- Более 15 лет мы работаем над построением Центров реагирования в различных сферах (финансы, госсектор, ритейл, промышленность), что позволило нам разработать большое количество сценариев реагирования и обширную базу плейбуков, которая постоянно пополняется новыми сценариями.

- За плечами команды ГК Softline опыт построения одного из крупнейших SOC в банковском секторе России с численностью более 35 000 рабочих станций и региональной сетью по всей стране.

- Мы имеем сертификаты ISO 20000, 9001, а также все необходимые лицензии ФСТЭК и ФСБ для обеспечения деятельности по защите ваших данных, в том числе статус корпоративного центра ГосСОПКА.

Что такое SOC

Security Operations Center — это отдел в организации, который занимается постоянным мониторингом ИТ-системы и оперативным реагированием на возможные инциденты, связанные с информационной безопасностью. Специалисты этого центра собирают данные со всех элементов инфраструктуры компании и в режиме реального времени анализируют их на предмет подозрительной активности.

Как и любое структурное подразделение глобально оно состоит из трех компонентов:

Процессы SOC

Как и в случае с любым отделом в компании плодотворность работы SOC зависит от отлаженности заранее установленных в соответствии с целями процессов. Все организационные и технические процедуры должны быть составлены оптимальным образом и выполняться на практике. Такие процедуры определяются спецификой организации и ее конкретными нуждами, но в общем все процессы можно разделить на четыре направления:

- Обслуживание инфраструктуры SOC;

- Мониторинг событий безопасности;

- Расследование инцидентов;

- Развитие.

Учитывая критичный характер выполняемых задач, важно выстроить не только процессы взаимодействия специалистов SOC, но и их взаимодействие с другими отделами компании. Большую пользу в этих вопросах приносят специализированные системы автоматизации, однако с их помощью можно улучшить далеко не все процессы. К тому же, автоматизация – лишь инструмент, который также требует опытного применения.

Персонал SOC

Без сомнения главный элемент SOC – это слаженная команда профессионалов, которая сможет правильно использовать все необходимые решения, качественно и своевременно обрабатывать всю поступающую информацию и поддерживать работоспособность отдела. Наполнение штата может различаться в зависимости от бюджета и оснащения, также разные специалисты могут входить в состав внутренних и внешних SOC. Тем не менее существует общепринятая структура, которая состоит из:

Аналитиков первой линии. Это группа быстрого реагирования. Аналитики, задача которых оперативно обрабатывать входящие данные из разных источников (журналы ОС, специализированное ПО, сетевое оборудование, заявки пользователей и т.д.). Специалисты первой линии выявляют существующие инциденты информационной безопасности, отсеивая ложные срабатывания систем, и принимают меры в соответствии с принятыми политиками и установленными для типичных случаев инструкциями (playbook).

Аналитики второй линии. Это опытные ИБ-специалисты, имеющие высокую компетенцию. Они обрабатывают уже установленные инциденты, если те требуют большего времени, не укладываются в привычные шаблоны действий или обладают особой критичностью для инфраструктуры компании. Также они занимаются повышением осведомленности и написанием инструкций для специалистов первой линии.

Аналитики третьей линии. Это дополнительное объединение, не всегда встречающееся среди специалистов SOC. Задача третьей линии – проактивный поиск и изоляция сложных угроз и скрытой деятельности, которые не были детектированы системами защиты и первыми двумя группами. Например, сюда может входить специалист по киберразведке.

Сетевой администратор – человек, отвечающий за функционирование средств безопасности и непрерывный обмен данными между ними и аналитиками первой линии.

Специалист по настройке правил. Сотрудник, который формулирует правила и корреляции для SIEM и других подобных систем.

Специалист по компьютерной криминалистике. Это эксперт, расследующий инциденты вне зависимости от их разрешения. В его задачи входит оценка нанесенного ущерба, определение точек входа в инфраструктуру и описание.

Технологии SOC

В плане коренной сути SOC технические решения и инструменты не играют ключевой роли, однако имеют важное значение для расширения возможностей подразделения, повышения продуктивности за счет снижения нагрузки и минимизации человеческих ошибок. Ситуационный центр может успешно функционировать и с минимальным стэком программного обеспечения, однако позволить себе это могут только небольшие компании с маленьким объемом потока данных. В идеале при подборе решений для SOC должен применяться экосистемный подход для достижения наибольшей эффективности.

Обычно специалистами используются следующие типы систем:

- SIEM (Security information and event management)

- IDS и IPS – системы обнаружения и предотвращения вторжений

- IRP (Incident Response Platforms)

- SOAR (Security Orchestration, Automation and Response)

- Vulnerability Management или сканер безопасности

- UEBA (User and Entity Behavior Analytics)

- Service Desk

Можно было бы выделить функции SOC в качестве еще одного компонента, однако их набор зависит не только от поставленных целей и специфики компании, но и от совокупности всех перечисленных элементов. В целом функционал SOC может включать огромный спектр от сбора данных и анализа вредоносного ПО до повышения осведомленности сотрудников и взаимодействия с государственными структурами.

Таким образом, Security Operations Center представляет собой сложный постоянно развивающийся организм, состоящий из множества взаимозависимых элементов, который требует высоких компетенций, немалых усилий и долгого времени для грамотной реализации. Поэтому лучшим выходом в случае необходимости получить SOC «здесь и сейчас» может стать аутсорсинг. Специалисты сервисного провайдера в краткие сроки подключают системы компании к коммерческому SOC и берут на себя все основные функции. При этом количество персонала и объем ресурсов для обеспечения непрерывности при таком варианте ощутимо выше. С другой стороны, аутсорсинговый SOC может меньше подстраиваться под процессы организации. Также стоит уделить особое внимание проверке сервис-провайдера на соответствия нормам обеспечения ИБ, поскольку он получает доступ к информации об инфраструктуре заказчика.

FAQ

Softline – лидирующий российский поставщик IT-решений. Мы помогаем нашим заказчикам осуществлять цифровую трансформацию бизнеса и защищать его от угроз средствами кибербезопасности. Мы предлагаем комплексные технологические решения, облака, программное и аппаратное обеспечение, а также широкий спектр IT услуг.

-

Основные функции SOC

- Непрерывный контроль IT-среды, оперативное получение и анализ данных в режиме реального времени. Наша команда SOC-специалистов осуществляет круглосуточный сбор информации (24/7) со всех имеющихся систем (конечных точек сети, сетевых устройств и т. д.), что позволяет максимально быстро выявлять возможные угрозы. В этом процессе мы активно применяем SIEM-технологии.

- Анализ и классификация событий. Наши специалисты проводят глубокий анализ данных, оценивая степень риска и характер предполагаемой угрозы.

- Быстрая реакция на инциденты и их устранение. Обнаружив угрозу, мы незамедлительно принимаем меры по ее ликвидации, а также устранению возможных последствий атаки, включая восстановление поврежденных систем.

- Детальное расследование инцидентов. Мы тщательно анализируем причины возникших угроз и выявляем слабые места в IT-структуре, чтобы предотвратить повторение подобных ситуаций в будущем.

- Обеспечение стабильной работы инструментов SOC. Мы заботимся о поддержке функционирования ключевых систем сетевой безопасности, инфраструктуры SOC и создании собственных правил и сигнатур. Также в нашу компетенцию входит подбор и внедрение передовых технологий и методик для улучшения безопасности.

-

Что такое SOC и SIEM

SOC (Security Operations Center) — это отдел в организации, который занимается постоянным мониторингом IT-системы и оперативным реагированием на возможные инциденты, связанные с информационной безопасностью. Специалисты этого центра собирают данные со всех элементов инфраструктуры компании, включая конечные точки сети и сетевые устройства, и в режиме реального времени анализируют их на предмет подозрительной активности.

SIEM (Security Information and Event Management) используется в SOC для обнаружения, классификации и устранения угроз. Этот инструмент собирает и обрабатывает данные из разных источников, фильтрует ненужную информацию и выделяет события, которые могут представлять риск для безопасности. Благодаря SIEM, специалисты SOC имеют возможность быстро реагировать на инциденты и устранять их последствия, а также анализировать причины возникновения угроз и определять слабые места в системе безопасности компании.

Таким образом, SIEM является важным компонентом SOC, обеспечивая своевременный сбор и анализ информации, необходимой для обеспечения безопасности информационной системы организации.

-

Использование аутсорсинга SOC

Выбор надежного партнера для создания SOC - важное решение, которое требует тщательного анализа. Практика привлечения опытных сервисных провайдеров для реализации данного проекта становится все более популярной. Однако, следует помнить о некоторых особенностях аутсорсинга. Во-первых, существует риск утечки данных, поэтому необходимо внимательно подходить к выбору сервисного провайдера. Во-вторых, при использовании стороннего оборудования и программного обеспечения следует учитывать, что его стоимость может быть включена в общую смету проекта уже после запуска SOC . В-третьих, для корректной работы системы может потребоваться настройка SIEM в соответствии с правилами корреляции, как со стороны провайдера, так и со стороны заказчика.

-

SIEM - Security information and event management

SIEM (Security information and event management) – одна из самых необходимых систем, которую зачастую путают с самим понятием SOC.

Она предоставляет полную картину корпоративной сети, анализируя весь поток информации из разных источников, нормализуя данные и подчеркивая связи между событиями.

-

IDS и IPS – системы обнаружения и предотвращения вторжений

IDS и IPS – системы обнаружения и предотвращения вторжений. Они сканируют сетевой трафик, выявляют и оповещают о подозрительной активности и самостоятельно пресечь потенциально опасную деятельность в соответствии с установленными правилами.

-

IRP - Incident Response Platforms

IRP (Incident Response Platforms) – автоматизирует процессы мониторинга информационной инфраструктуры и реагирования на инциденты безопасности, помогая специалистам SOC сэкономить время и ресурсы и повысить эффективность ликвидации последствий. Также позволяет анализировать прошлые инциденты для разработки стратегии противодействия подобным случаям в будущем.

-

SOAR - Security Orchestration, Automation and Response

SOAR (Security Orchestration, Automation and Response) — дает возможность координировать и управлять средствами защиты, интегрируя их в единую систему. Помимо этого, позволяет координировать процессы управления инцидентами, благодаря чему члены команды могут эффективнее распределять задачи между собой.

-

Vulnerability Management - сканер безопасности

Vulnerability Management или сканер безопасности. Основной инструмент инвентаризации. С помощью контроля соответствия стандартам безопасности, тестирования и регулярных проверок предоставляет объективную оценку защищенности ИТ-инфраструктуры на разных уровнях.

-

UEBA (User and Entity Behavior Analytics)

UEBA (User and Entity Behavior Analytics) – с помощью машинного обучения и обработки больших данных выявляет угрозы на основе анализа поведения пользователей либо объектов критической информационной инфраструктуры.

-

Service Desk

Service Desk. Не всегда присутствует как отдельное решение, поскольку зачастую включен в функционал SIEM. Представляет собой скорее вспомогательное решение, позволяющее соблюдать необходимые сроки и отслеживать критерии эффективности отдела.

Наши партнеры - лидеры рынка

Все партнеры